Newsletter 2005

(Januar bis

Dezember 2005)

Ausgewählte

Auszüge verschiedener Newsletter und Artikel

zur Internetsecurity und anderen aktuellen Themen.

Urheberrechtsbelehrung

Alle hier

aufgelisteten Meldungen sind, sofern sie nicht explizit

entsprechend anders gekennzeichnet sind,

nicht als eigenständiger Bestandteil meines Webangebotes,

sondern lediglich als Zitate

mit Verweisen (Links) auf die Beiträge Dritter in öffentlichen

Online-Medien u.a. der Tagespresse zu verstehen.

Sie unterliegen demzufolge ausnahmlos direkt dem Urheberrecht der

jeweiligen Autoren oder Quelleninhaber.

Siehe hierzu auch meinen Disclaimer.

Die

Beiträge der einzelnen Seiten umfassen in der Regel 12 Monate,

sind chronologisch absteigend geordnet

und können mit der Suchfunktion nach Schlüsselbegriffen

gescannt werden.

Ich

möchte ergänzend darauf hinweisen, dass viele der "weiterführenden

Links" auf aktuelle Seiten der Tagespresse

oder Fachzeitschriften führen und daher oft nur zeitlich begrenzt oder mit veränderter URL zur

Verfügung stehen.

Gelegentliche tote Links lassen sich daher kaum

vermeiden.

Man beachte hierbei bitte das jeweilige Datum "(...)"

der Meldung.

In einigen Fällen führen diese Links aber auch zur Startseite des Anbieters und können dort mittels Suchfunktion

und der Nummer

hinter der

URL erneut aufgerufen werden.

(Beispiel: http://www.pcwelt.de/news/viren_bugs/40130/)

| Aktuelles | 2002 | 2003 | 2004 | 2006 | 2007 | 2008 | 2009 | 2010 | 2011 | 2012 | 2013 | 2014 | 2015 | 2016 | 2017 | 2018 | 2019 | 2020 | 2021 | 2022 | Startseite |

WMF-Bilder

infizieren Windows-PCs (28.Dezember 2005)

Windows-Anwendern steht neues Ungemach ins Haus: Für eine bislang unbekannte Lücke in Windows ist ein Exploit aufgetaucht, der über ein manipuliertes Bild im WMF-Format den Rechner mit Spyware und Trojanern infiziert. Eine erste Seite ist auch bereits aktiv dabei, Besuchern Schädlinge auf die Platte zu schieben. Der Exploit lädt beim Aufruf einer präparierten Webseite mit dem Internet Explorer das Bild nach und zeigt es, je nach Konfiguration, unter Umständen automatisch in der Windows Bild- und Faxanzeige an. Dabei gelingt es dem Exploit, Schadcode ins System zu schleusen und mit den Rechten des Anwenders auszuführen. Anschließend lädt der Schadcode mehrere DLLs nach und verbiegt die Startseite des Internet Explorers. Zudem öffnet er Pop-ups mit Angeboten für Software, die den eben installieren Trojaner wieder entfernen soll.

Lesen Sie HIER weiter

Würmer im Wandel (27.Dezember 2005)

Mit dem Ausklingen des Jahres 2005 melden sich auch die großen Antivirus- und E-Mail-Spezialisten mit ihren Jahresrückblicken zu Wort. Insbesondere in einem Punkt sind sich Sophos, F-Secure und MessageLabs in ihren Veröffentlichungen einig: In diesem Jahr war ein deutlicher Trend weg von aggressiven und großflächigen Virenausbrüchen zu beobachten, die Millionen von Internet-Nutzern treffen. Doch an eine Entspannung der Lage ist nicht zu denken, denn an deren Stelle tritt verstärkt eine Vielzahl von Angriffen mit kleinen Zielgruppen durch hoch spezialisierte und trickreiche Malware, die kaum ins Licht der Öffentlichkeit rückt und daher lange unerkannt bleiben kann.

Lesen Sie HIER weiter

Weihnachtswurm-

Reigen eröffnet (23.Dezember 2005)

Die jährliche Weihnachtswurm-Welle wurde jüngst von MerryX.A eröffnet, meldet Panda Software. Der Schädling trudelt in Form einer E-Mail mit der Betreffzeile "Merry Christmas!" ins Haus und trägt im Body nur die Nachricht "Merry Christmas and a Happy New Year!". Im Anhang bringt sie ein animiertes GIF mit, das den Schriftzug "Merry Christmas" mit blinkenden Lichtern verziert.

Lesen Sie HIER weiter

![]() Microsoft-Tool

Microsoft-Tool

entfernt Sony BMGs

XCP-Kopierschutz [Update] (14.Dezember 2005)

Microsoft hat zum

gestrigen Patchday eine neue Version seines "Malicious

Software Removal Tool" vorgelegt.

Es berücksichtigt das "WinNT/F4IRootkit", das auf einigen Audio-CDs

von Sony BMG als Teil des Kopierschutzes enthalten ist.

Die Redmonder klassifizieren die Software als "Trojan –

Rootkit-Stealth" und stufen die Gefahr als "mäßig"

ein.

Als Entdeckungsdatum gibt Microsoft den 31. Oktober 2005 an. Das

Removal Tool für Windows 2000,

Windows Server 2003 und Windows XP lässt sich von der Microsoft-Website starten und steht zum Download

bereit.

Lesen Sie HIER weiter

![]() Javascript

Javascript

legt Firefox & Co lahm (08.Dezember 2005)

Viele Browser zeigen

sich anfällig für ein kurzes Javascript-Programm,

das einen überlangen Titel für das Dokument setzt.

Auf dem Sicherheitsportal Packet Storm Security wurde ein entsprechender Proof-Of-Concept-Exploit

veröffentlicht,

der bei diversen Browsern einen Denial-of-Service verursacht.

Unter Umständen wird sogar der Neustart des Browsers verhindert,

sofern dieser einen entsprechenden Eintrag in der History

vorgenommen hat. Zurzeit ist noch unklar,

ob die langen Titel auch zu Buffer-Overflows führen, die sich

zur Ausführung von beliebigem Schadcode nutzen lassen....

Diverse getestete Firefox-Versionen von 1.0.4 bis 1.5 stürzten

im Test oft bereits beim Aufruf ab....

Lesen Sie HIER weiter

Ungepatchter

Fehler

im Internet Explorer

ermöglicht Datenspionage (02.Dezember 2005)

Der Internet Explorer

von Microsoft macht beim Import von kaskadierenden Stylesheets (CSS)

einen kritischen Fehler.

Wie aus dem Advisory des Entdeckers Matan Gillon

hervor geht, lässt sich dieser ausnutzen,

um unter Umständen vertrauliche Nutzerdaten, wie

Kredikartennummern,

Passwörter oder Zugangsdaten für Online-Dienste auszuspionieren.

Lesen Sie HIER weiter

Hintertür

im iTAN-Procedere

der Postbank [Update] (26.November 2005)

c't berichtet in der

Montag, den 28. November, erscheinenden Ausgabe 25/05,

dass sich das von der Postbank als besonders sicher angepriesene iTAN-Verfahren

noch leichter aushebeln lässt als bisher

angenommen.

Bei indizierten TANs fragt die Bank statt nach einer beliebigen

TAN

auf der Liste nach einer bestimmten TAN,

die immer an eine bestimmte Transaktion gebunden ist.

Bislang ließ sich das Verfahren nur durch Trojaner

und Man-in-the-Middle-Attacken

unter Laborbedingungen austricksen.

Lesen Sie HIER weiter

Alter IE-Fehler

gefährlicher

als vermutet [Update] (21.November 2005)

Ein bereits seit Juni

bekannter Fehler des Internet Explorer lässt sich ausnutzen,

um beliebigen Code auf dem System eines Anwenders auszuführen.

Dieser muss dazu lediglich eine Web-Seite aufsuchen, die

speziellen JavaScript-Code enthält.

Lesen Sie HIER weiter

Bedrohung

durch Keylogger unterschätzt (17.November 2005)

Die

Sicherheitsspezialisten von iDefense verzeichneten für das Jahr 2005 über 6000

verschiedene Keylogger-Programme.

Im Vergleich zum Vorjahr hat sich die Zahl damit um 65 Prozent

erhöht.

Über die Zahl der tatsächlich betroffenen Internet-Rechner

macht iDefense allerdings keine Angaben.

Jedoch sind Keylogger Teil vieler gängiger Spyware-Pakete, die

sich auf Millionen von Rechnern im Internet befinden.

Die steigende Zahl der verschiedenen Keylogger-Programme zeugt

jedoch von der wachsenden Beliebtheit

der Methode und der steigenden Bedrohung

Lesen Sie HIER weiter

Sony BMG

ruft CDs mit

Kopierschutz-Rootkit zurück (16.November 2005)

Das Plattenlabel Sony

BMG reagiert weiter auf Kritik an dem auf einigen CDs

installierten Kopierschutz XCP.

Das Unternehmen ruft nun alle noch nicht verkauften CDs mit der

Software aus den Plattenläden zurück.

Kunden, die derartige Scheiben bereits gekauft haben, können

diese gegen CDs ohne XCP eintauschen,

schreibt Sony BMG auf seiner Website. Details des Rückrufprogramms für die

CDs,

die bislang nur in den USA verkauft worden sein sollen, will Sony

BMG in Kürze noch bekanntgeben.

Lesen Sie HIER weiter

![]() H+BEDV

H+BEDV

Virenwarnung!!! (15.November 2005)

soeben sind neue Viren in den Umlauf gekommen.

Die Antivirenspezialisten von H+BEDV warnen vorab alle Anwender

vor

den neuen Computerviren:

Name:

DR/Sober.X

Virustyp: Trojaner

Dateigröße: 135.680 Bytes

Gefahrenpotential: High

Name:

DR/Sober.W

Virustyp: Trojaner

Dateigröße: 148.256 Bytes

Gefahrenpotential: High

Informationen zum Virus:

Nähere Informationen folgen in Kürze.

Der Virus wird derzeit von H+BEDV analysiert.

In Kürze werden eine ausführliche Virenbeschreibung sowie ein

entsprechendes

AntiVir-Update zum Download zur Verfügung gestellt.

Bitte aktualisieren Sie dann Ihr AntiVir-Programm.

Weitere Informationen zu AntiVir erhalten Sie unter:

http://www.antivir.de/

Weitere

Varianten des Sober-Wurms

machen die Runde

Seit heute morgen machen drei neue Varianten des Sober-Wurms die Runde. Die in Deutsch und Englisch verfassten Mails besitzen unterschiedliche Betreffzeilen und enthalten unterschiedliche Nachrichtentexte. Unter anderem kommen sie mit dem Betreff "Ihre Mail" ins Postfach und haben folgenden Text:

| Guten Tag, jemand schickte mir

eine Mail mit einer Excel oder Access Tabelle (kenne mich da nicht so aus!). Jedenfalls ist diese Mail aber an ihre Mail Adresse adressiert,aber zu meiner gekommen??? Ist wohl irgendein Fehler. Ok, hier haben Sie sie wieder zurueck! gruss |

Im Anhang steckt bei diesem Beispiel dann eine vermeintliche Excel-Tabelle. Von infizierten Windows-Systemen verschicken sich die Sober.S, .R, .V und .W benannten Varianten mittels eigener SMTP-Engine. Was die Schädlinge selbst genau anstellen, wird derzeit noch untersucht. Bei den bisherigen Analysen hat man aber noch keine Backdoor oder ähnliche Funktionen gefunden. McAfee berichtet jedoch in seiner Virenbeschreibung, dass Sober.V in der Lage sei, das Antivirentool Stinger zu beenden.

Lesen Sie HIER weiter

![]() Sony BMG:

Kopierschutzpläne

Sony BMG:

Kopierschutzpläne

für Deutschland

(10.November

2005)

Sony BMG plant, den dubiosen XCP-Kopierschutz ab 2006 in Europa – auch in Deutschland – einzusetzen, berichtet dpa. Der Kopierschutz versteckt sich und sämtliche Dateien, Verzeichnisse, Registry-Schlüssel und Prozesse, deren Name mit $sys$ beginnt, in Rootkit-Manier vor dem Anwender.

Lesen Sie HIER weiter

![]() Kommunikations-Überwachung

Kommunikations-Überwachung

von ZoneAlarm ausgehebelt (08.November 2005)

Debasis Mohanty hat einen weiteren Weg gefunden, wie böswillige Programme schützenswerte Daten unbemerkt an ZoneAlarm-Firewalls vorbeischmuggeln können – selbst wenn die Firewall Anwendungs- und Prozesskommunikation durch die aktivierte Option Advanced Program Control überwacht. Dazu hat Mohanty ein kleines Beispielprogramm entwickelt, das über eine Standard-API eine HTML-Dialogbox öffnet, die eine HTML-Datei aufruft, welche dann durch ein Javascript die Daten an den Server überträgt.

Lesen Sie HIER weiter

Erste

Trittbrettfahrer auf Sony

BMGs Kopierschutz-Rootkit (04.November 2005)

Mit dem Bekanntwerden der schädlingsartigen Leistungsmerkmale des von Sony BMG eingesetzten XCP-Kopierschutzes war es nur eine Frage der Zeit, bis Schadsoftware diese "Features" ausnutzt. Nun hat die Versteckfunktion in Sony BMGs Kopierschutz-Rootkit erste Nutznießer gefunden: World-of-Warcraft-Schummler verstecken laut Securityfocus ihre Cheat-Programme durch einfaches voranstellen von $sys$ vor den Dateinamen.

Anwender, die sich diese Kopierschutzsoftware durch eine Sony-BMG-CD eingefangen haben, sollten zumindest das Update für die Software installieren oder besser gleich den Uninstaller bei Sony anfordern. Sonst wird aus dem musikalischen Spaß möglicherweise noch monetärer Ernst.

Lesen Sie HIER weiter

Uninstaller

für Sony

BMGs Kopierschutz-Rootkit (03.November 2005)

Nachdem Sony BMG wegen des XCP-Kopierschutzes mit Rootkit-Funktionen heftig in die Kritik geraten ist, gibt der Musikgigant klein bei und bietet betroffenen Kunden einen Uninstaller für die dubiose Kopierschutz-Software an. Der Uninstaller kann über ein Kontaktformular angefordert werden. Die Software putzt den Kopierschutz angeblich rückstandsfrei von der Platte; Sony BMG behauptet aber, dass danach die CD, die den Kopierschutz installierte, mit dem Computer nicht mehr zu benutzen sei.

Lesen Sie HIER weiter

![]() Sony BMGs Kopierschutz

Sony BMGs Kopierschutz

mit Rootkit-Funktionen (01.November 2005)

Der Sicherheitsexperte und Windows-Spezialist Mark Russinovich von Sysinternals hat aufgedeckt, dass Sony auf einzelnen seiner mittels Digital Rights Management (DRM) kopiergeschützten CDs inzwischen eine Software einsetzt, die sich vor neugierigen Blicken versteckt und potenzielle Sicherheitslöcher reißt. Damit bildet diese Software Rootkit-Funktionen nach – Rootkits verstecken ihre (illegalen) Aktivitäten ebenfalls vor dem Computernutzer. Der Kopierschutz installiert unter anderem auch Filtertreiber für CD-ROM-Laufwerke sowie für die IDE-Treiber, durch die er Zugriffe auf Medien kontrolliert.

Die Software taucht weder in der Software-Liste der Systemsteuerung auf, noch lässt sie sich über einen Uninstaller deinstallieren. Sie versteckt nicht nur die ihr zugehörigen Dateien, Verzeichnisse, Prozesse und Registry-Schlüssel, sondern global alles, was mit $sys$ im Namen anfängt. Hierdurch wird Nutzern ein Bärendienst erwiesen – Schadsoftware kann sich einfach durch entsprechende Namensgebung mit Sonys Hilfe tarnen. Russinovich entdeckte die Software rein zufällig beim Testen einer neuen Version seines Rootkit-Spürhunds RootkitRevealer.

Lesen Sie HIER weiter

Trojaner-Spammer

missbrauchen Angst

vor Vogelgrippe (28.Oktober 2005)

Seit kurzem verschicken Trojaner-Spammer englischsprachige E-Mails, die vorgeblich über die Vogelgrippe aufklären wollen, im Anhang aber eine infizierte Word-Datei mitliefern. Diese Word-Datei enthält den Trojaner-Dropper W97M/Naiva.A. Dieser besteht aus zwei Makros, die eine weitere Schadsoftware installieren, den Trojaner Ranky-FY.

Lesen Sie HIER weiter

![]() Inkrementelle Updates

Inkrementelle Updates

für AntiVir (18.Oktober 2005)

Der Virenscanner-Hersteller H+BEDV bietet nun die Möglichkeit, die Virendatenbank seiner "AntiVir PersonalEdition" lediglich durch die Übertragung der neuesten Änderungen aktualisieren zu lassen. Bisher mussten die Endanwender für ein Update stets die komplette VDF-Datei übertragen, um vor den neuesten Bedrohungen durch Viren, Würmer und Trojaner ausreichend geschützt zu sein. Das inkrementelle Verfahren reduziert nun die übertragenen Datenmengen von rund 4,5 MByte für die komplette Definitionsdatei auf durchschnittlich 5 KByte pro Tag für die Änderungen, was besonders auch für Modem-Benutzer und Internet-Teilnehmer mit Volumentarifen interessant sein dürfte.

Lesen Sie HIER weiter

Trojaner

verunsichert

Nintendo-DS-Hackerszene (11.Oktober 2005)

Nach der Freisetzung eines Virus für die Playstation Portable (PSP) ist nun auch der erste Trojaner für die mobile Konsole Nintendo DS aufgetaucht, bei dessen Ausführung sich die Zweischirmkonsole in ein Stück Hardware verwandelt, das nur noch als Briefbeschwerer geeignet ist. Bedroht sind allerdings nur DS-Konsolen, die mit einem Firmwarehack oder einer manipulierten WLAN-Karte zum Ausführen nicht lizenzierten Codes gebracht wurden und auf denen der Nutzer aktiv die schadhaften Programme startet. Unveränderte Geräte sind nicht gefährdet. Der DS-Trojaner soll inzwischen bereits in mehreren geknackten ROM-Dateien illegal kopierter Spiele im Umlauf sein. Ebenso soll ein so genannter Hentai-Betrachter namens Taihen.zip und ein ROM-Loader r0mloader.zip den Schädling mitbringen. Laut Szeneberichten würde der Trojaner absichtlich von Hackern frei gesetzt, um die unkontrollierte Verbreitung von kopierten Spielen einzudämmen.

Lesen Sie HIER weiter

Vorsicht

vor "Klassentreffen":

Neue Variante des

Sober-Wurms unterwegs (06.Oktober 2005)

Seit heute Nacht ist eine neue Variante des Sober-Wurms unterwegs und füllt die elekronischen Postfächer. Die Mails tarnen sich als Benachrichtigung einer ehemaligen Schulkameradin, die auf der Suche nach Mitschülern für ein Klassentreffen ist:

| hi, ich hoffe jetzt mal das

ich endlich die richtige person erwischt habe! ich habe jedenfalls mal unser klassenfoto von damals mit angehängt. wenn du dich dort wiedererkennst, dann schreibe unbedingt zurück!! wenn

ich aber wieder mal die falsche person erwischt habe, liebe grüße: |

Unterzeichnet ist die Mail mit unterschiedlichen Frauenvornamen. Im Anhang der Mails (KlassenFoto.zip) steckt selbstverständlich kein Klassenfoto, sondern der Wurm. Je nach Länderdomain der Mailadresse des Empfängers kann der Schädling auch mit einem englischen Text ausgestattet sein, in dem der Anwender über einen Passwortwechsel informiert wird. Der Anhang heißt dann pword_change.zip.

Lesen Sie HIER weiter

Erster

Virus

für die PSP aufgetaucht (05.Oktober 2005)

Seit dem Wochenende häufen sich auf verschiedenen Fanseiten rund um Sonys PlayStation Portable Meldungen über den ersten Virus für die Spielkonsole. Nach den Meldungen tarnt er sich als Firmware-Patcher der Gruppe PSP-Team und soll dieselbe Schwachstelle ausnutzen, die bereits von anderen Hackern für den Downgrader verwendet wird. Der Virus soll einige wichtige Dateien im Flash-ROM löschen, so dass die Konsole danach nicht mehr booten kann -- die 250 Euro teure Hardware kann also höchstens noch als Türstopper oder als Anschauungsobjekt modernen Industriedesigns genutzt werden. Ein Flashen ohne gebootetes Betriebssystem (vergleichbar mit einer Neuinstallation auf eine formatierte Festplatte beim PC) ist bei der PSP für Endkunden nicht möglich.

Lesen Sie HIER weiter

![]() ZoneAlarm Free

ZoneAlarm Free

ausgehebelt (30.September 2005)

In einem Security-Advisory beschreibt Debasis Mohanty, wie ein Trojaner an der Personal Desktop Firewall ZoneAlarm vorbei Informationen ins Internet senden kann. ZoneLabs hat mit einer eigenen Meldung reagiert. Die gute Nachricht: nicht alle Versionen von ZoneAlarm sind betroffen. Die Schlechte: für die kostenlose Firewall gibt es keinen Workaround......

.......Der Versuch, mit einer Personal Firewall einmal gestartete Programme an der Kommunikation mit dem Internet zu hindern, ist grundsätzlich problematisch. Ein Angreifer, der sich Mühe gibt, findet immer eine Möglichkeit, die Sperrmechanismen der Personal Firewall auszutricksen. So könnte er beispielsweise über spezielle DNS-Anfragen Daten nach außen schmuggeln oder sogar komplette TCP-Verbindungen tunneln. Der Schutz vor unerwünschter Kommunikation "von drinnen nach draußen" ist somit ohnehin auf Spyware und Trojaner beschränkt, die sich keine große Mühe geben, von solchen Schutzprogrammen unbemerkt zu agieren

Lesen Sie HIER weiter

![]() Entwickler

dokumentieren

Entwickler

dokumentieren

weitere Firefox-Lücken (23.September 2005)

Das Mozilla-Team warnt zwei Tage nach Veröffentlichung der neuen Versionen vor weiteren, kritischen Lücken der älteren Browser. Neben den bereits bekannten Problemen mit IDN-Domainnamen und Kommandozeilenparametern unter Linux beseitigen Firefox 1.0.7 und Mozilla 1.7.12 acht weitere Schwachstellen. Besonders kritisch dabei: ein Heap-Overflow beim Auswerten von Bildern im X-Bitmap-Format (XBM) und Probleme beim Umgang mit speziellen Unicode-Füllzeichen -- den so genannten Zero-width non-joiners. Beide erlauben es möglicherweise, fremden Code auf das System eines Anwenders einzuschleusen und auszuführen.

Lesen Sie HIER weiter

Handy-Schädling

springt auf Windows über (22.September 2005)

Der Hersteller von Antivirensoftware Trend Micro hat einen Handy-Schädling entdeckt, der nebenbei auch noch Windows-PCs infizieren und zu Zombies umfunktionieren kann. Der Symbos_Cardtrp.A getaufte Schädling ist eigentlich ein Mutterschiff für bereits bekannte Symbian/S60- und Windows-Malware. Einmal auf dem Handy aktiviert, installiert er den seit längerem kursierenden Cabir.A, der im Weiteren versucht, sich per Bluetooth auf Handys in der Nähe zu übertragen

Lesen Sie HIER weiter

![]() Operas Mail-Client

Operas Mail-Client

lässt sich Scripte

unterschieben (20.September 2005)

Dem in Opera integrierten Mail-Client lassen sich durch eine vom Sicherheitsdienstleister Secunia entdeckte Lücke Java-Scripte beispielsweise als Bilder getarnt unterjubeln. Durch einen weiteren Fehler öffnet Opera Java-Scripte aus dem Benutzer-Cache-Verzeichnis, ohne eine Warnmeldung auszugeben. Dies ist insofern problematisch, als dass Dateianhänge, die vom Mail-Programm nicht selbst verarbeitet werden können, bei Doppelklick darauf in das Benutzer-Cache-Verzeichnis gespeichert und mit einer Anwendung geöffnet werden, die durch das "Content-Type"-Feld angegebene Dateitypen bearbeiten kann.

Lesen Sie HIER weiter

Virus

auf Download-Seiten

eines Board-Herstellers (17.September

2005)

Vorsicht beim Download von den Web-Seiten des BIOS- und Motherboard-Herstellers American Megatrends: Zumindest ein Utility zur Identifizierung des Motherboards ist mit einem Virus infiziert. Wer das Programm mbid14.exe von den AMI-Seiten herunterlädt und unter Windows startet, infiziert sein System mit dem Virus Parite. Dabei präsentiert das selbstentpackende Archiv den normalen Dialog zur Abfrage, wohin das Tool entpackt werden soll. Das ausgepackte Utility ist zwar voll funktionsfähig, aber im Hintergrund beginnt der Virus bereits, alle ausführbaren Dateien zu infizieren.

Lesen Sie HIER weiter

![]() Werbe-Wurm leitet

Werbe-Wurm leitet

Google-Anfragen um

(16.September

2005)

Das Antiviren-Unternehmen Panda Software meldet die Entdeckung des Google-Wurms P2Load.A. Er leitet Google-Anfragen auf Fake-Seiten um. Seine Hauptfunktion scheint die gezielte Einblendung von Werbung zu sein. Nach Infektion des Systems lädt er eine neue Hosts-Datei aus dem Internet nach, über die der Wurmautor beliebige Seiten auf ebenso beliebige Ziele umleiten kann. Außerdem richtet er als Startseite eine Internetadresse mit zahlreichen Werbebannern ein.

Lesen Sie HIER weiter

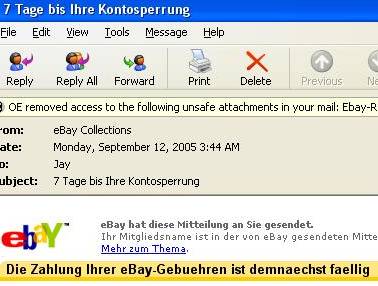

![]() Trojaner tarnt sich als

Trojaner tarnt sich als

eBay-Mahnung

(12.September

2005)

|

| Gefakte E-Bay Rechnung enthält Trojaner mit Keylogger! |

Ähnlich den

gefälschten E-Mails vor sechs Wochen, die angeblich vom

Versandhändler Otto stammten,

sind seit heute Mails im Umlauf, die eine Kontosperrung in sieben

Tagen androhen,

sollte man die eBay-Gebühren in Höhe von 600,59

Euro nicht umgehend zahlen.

Durch diesen Schreck werden sicher wieder einige Empfänger den

Anhang

Ebay

Rechnung.pdf.exe per Doppelklick öffnen --

zumal die .exe-Datei als Icon das PDF-Symbol enthält.....

Lesen Sie HIER weiter

![]() Schwerste

Sicherheitslücken

Schwerste

Sicherheitslücken

in nahezu allen

üblichen Browsern

(09.September

2005)

Fast alle Browser sind

über Aktive-X-Scripting und Javascript schwerst

sabotagegefährdet. Lücken in Browsern sind nicht neu.

Seit dem Internet Explorer 4 ist unter anderem die Interaktion

mit dem Clipboard möglich, aber erst seit Version 5

standardmäßig erlaubt.

Für Microsoft ist die Funktion ein

Feature

und kein Bug. Sie lässt sich mit wenigen Zeilen JavaScript

ausnutzen.

Auf den c't-Browsercheck-Seiten können Anwender mit der Demo

"Auslesen der Zwischenablage" prüfen,

ob auch ihr Clipboard ausgelesen werden kann.

Lesen Sie HIER weiter

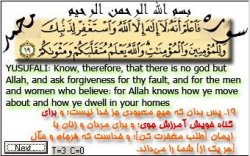

![]() Arabischer Trojaner

blockiert

Arabischer Trojaner

blockiert

erotische Websites (06.September 2005)

|

| Yusufali-A

zitiert aus der 47. Sure des Korans |

Ein neuer Trojaner

namens Yusufali-A will Benutzer von infizierten Windows-Rechnern

am Besuch pornografischer Webseiten hindern.

Hierzu überprüft er die Titelzeile des aktiven Fensters und

minimiert dieses, sobald Begriffe wie sex,

teen, oder xx darin auftauchen.

Zudem erscheint auf dem Monitor ein Pop-up-Fenster, in dem eine

teils arabische, teils englische Botschaft

(Auszug aus der 47. Sure des Korans) angezeigt wird.

Lesen Sie HIER weiter

Internet

Explorer 7 soll in Echtzeit

vor Phishing-Seiten schützen (01.September

2005)

Der Lead Program Manager für die Sicherheit des Internet Explorer, Rob Franco, hat in seinem Weblog Details zum geplanten Phishing-Filter des kommenden Internet Explorer 7 veröffentlicht. Demnach soll eine Kombination aus einer Liste bekannter sicherer Seiten (Whitelist) und einer Echtzeitanalyse den Anwender vor dem Passwortklau durch gefälschte Webseiten schützen. Nach Meinung von Microsoft ist dieser Ansatz dem einer Liste bekannter Phishing-Seiten (Blacklist) vorzuziehen. Phishing-Seiten würden so schnell auftauchen, dass selbst ein stündliches Update der Blacklist keinen ausreichenden Schutz bieten würden.

Lesen Sie HIER weiter

Webseiten

können Windows-

Zwischenablage auslesen (31.August 2005)

Anwender des Internet

Explorer sollten vor dem Surfen den Inhalt der Windows-Zwischenablage

löschen. Andernfalls können präparierte Webseiten unter

Umständen vertrauliche Daten auslesen, die der Anwender zuvor in

die Ablage kopiert hat. So bietet etwa die aktuelle Version 9.0

der Verschlüsselungs-Suite

PGP

Funktionen, um Daten in der Zwischenablage zu ver- und

entschlüsseln, zu signieren sowie zu prüfen.

Ist währenddessen eine Seite in Microsofts Browser geöffnet,

kann diese ohne Warnung oder Nachfrage auf die Daten zugreifen.

Lesen Sie HIER weiter

16

weitere Verhaftungen

rund um den Zotob-Wurm (31.August 2005)

Die türkischen Strafverfolgungsbehörden haben US-Medien zufolge 16 weitere Personen festgenommen, die im Verdacht stünden, Botnetzbetreiber zu sein. Die Botnetze sollen die Verdächtigen über Zotob- und Mytob-Varianten -- von denen schon mehr als 100 von den Antivirenunternehmen entdeckt wurden -- aufgebaut und damit Kreditkarten- und Identitäts-Informationen von infizierten Rechnern gestohlen haben.

Lesen Sie HIER weiter

Zotob-Würmer:

Geld war das Motiv

(30.August

2005)

Ein 18-jähriger in Russland geborener Marokkaner ist der mutmaßliche Programmierer der Zotob-Würmer, die die vor kurzem gepatchte Plug-and-Play-Lücke in Windows zum Kapern des Systems ausnutzen. Laut einem Journal-Eintrag im Washington Post-Blog verkaufte der als "Diabl0" im Internet auftretende Marokkaner nach ersten Erkenntnissen die Würmer an einen 21 Jahre alten Türken, der seinerseits unter dem Pseudonym "Coder" agiert. Sie gingen jüngst den lokalen Strafverfolgungsbehörden der jeweiligen Länder ins Netz.

Lesen Sie HIER weiter

![]() iTAN-Verfahren

unsicherer

iTAN-Verfahren

unsicherer

als von Banken behauptet (26.August 2005)

Die von einigen Banken als Schutz vor Phishing-Angriffen vorgestellten -- und etwa bei der Postbank bereits eingeführten -- iTANs sind nach Ansicht des RedTeams der RWTH Aachen weniger sicher als behauptet. Bei indizierten TANs fragt die Bank statt nach einer beliebigen TAN auf der Liste nach einer bestimmten TAN, beispielsweise der dreiundzwanzigsten. Allerdings ist für den Kunden nicht vorhersehbar, welche iTAN abgefragt wird. Zudem ist eine iTAN immer an eine bestimmte Transaktion gebunden. Auch wenn die Verbindung unterbrochen wird, kann der Auftrag nur mit dieser TAN zu Ende geführt

Lesen Sie HIER weiter

![]() Auch Windows XP SP1

Auch Windows XP SP1

für Angriffe von Plug&Play

-Würmern anfällig (24.August 2005)

In bestimmten Fällen

sind auch Windows-XP-SP1-Systeme für Angriffe der Plug&Play-Würmer Zotob und Konsorten anfällig.

Darauf weist Microsoft in einem am gestrigen

Dienstag veröffentlichten Advisory hin.

Zuvor hatte der Softwarekonzern darauf beharrt, dass über die

Plug&Play-Schwachstelle

nur Windows 2000 über das Netzwerk mit Schadcode infiziert

werden könne.

Zwischenzeitlich gab es zwar Hinweise, dass auch

Windows Server 2003 verwundbar ist,

wenn dort Null Sessions aktiviert sind. Dies stellte sich aber

recht schnell als falsch heraus.

Lesen Sie HIER weiter

Kampf der Plug&Play-Würmer (17.August 2005)

Antivirenhersteller

melden eine Flut neuer Würmer und Bots, die die Plug&Play-Schwachstelle

unter Windows 2000 ausnutzen.

Derzeit benutzen die Hersteller für die verschiedenen Varianten

die Namen Zotob, Bozori, IRCBot, RDBot, Esbot, Mytob, CodBot,

SDBot und Drudgebot -- jeweils mit verschiedenen Suffixes.

Allerdings gibt es hier zahlreiche Überschneidungen.

Während Bitdefender den Wurm Zotob.D nennt, heißt er bei

Kaspersky Bozori.A, bei Panda IRCbot.KC und bei Sophos sogar

Tpbot-A.

Lesen Sie HIER weiter

Adobe-Acrobat

und -Reader

hat Sicherheitsleck

im Plug-In-System

(17.August

2005)

Adobe meldet in einem Security-Advisory Pufferüberlauf-Fehler in seinen Produkten Adobe Acrobat und Adobe Reader, die sich beispielsweise über das Netz in Form von E-Mails mit angehängten, speziell präparierten PDF-Dokumenten ausnutzen lassen. Betroffen sind Adobe Reader und Adobe Acrobat in den Versionen von 6.0 bis 6.0.3 und 7.0 bis 7.0.2. Adobe Acrobat ist zusätzlich in den Versionen von 5.0 bis 5.0.5 und der Reader ebenfalls in Version 5.1 anfällig. Die Fehler sind in der Software auf allen unterstützten Plattformen zu finden.

Lesen Sie HIER weiter

Plug&Play-Wurm

Zotob

im Internet unterwegs (14.August 2005)

Ein neuer Wurm namens

Zotob nutzt die letzte Woche bekannt gewordene Schwachstelle der

Windows Plug&Play-Schnittstelle, um Windows-Systeme übers

Netz zu infizieren. Microsoft hat letzte Woche einen Patch für

dieses Problem bereit

gestellt; bereits

wenige Tage danach sind erste Exploits

veröffentlicht worden. Gefährdet sind vor allem

ungepatchte Windows-2000-Systeme, weil hier der Zugriff auf die

Plug&Play-Dienste anonym übers Netz möglich ist.

Windows-XP-Systeme mit Service Pack 2 und Windows 2003 Server

erfordern dazu laut Microsoft eine erfolgreiche Authentifizierung

als Administrator, bei Windows XP mit Service Pack 1 genügt der

Zugang zu einem eingeschränkten Benutzerkonto. Diese Systeme

kann Zotob folglich nicht infizieren, ohne beispielsweise

Zugangsdaten zu erraten.

Zotob verbreitet sich über Pakete an den TCP Port 445. Bei

Erfolg nimmt er via FTP Kontakt zu dem Rechner auf, von dem er

kommt, und lädt weiteren Schadcode nach, den er dann als haha.exe

speichert und ausführt. Des weiteren öffnet er einen Kanal ins

IRC, über den er sich fernsteuern lässt, um beispielsweise

weitere Module nachzuladen.

Lesen Sie HIER weiter

Erste

Exploits nutzen

Plug&Play-Lücke

in Windows aus

(12.August

2005)

Zwei kürzlich

aufgetauchte Exploits zum Ausnutzen der Plug&Play-Sicherheitslücke

in Windows (MS05-039) hat einige Hersteller zur

Veröffentlichung gesonderter Warnungen veranlasst. So hat

Microsoft zusätzlich zum Security

Bulletin vom Dienstag nun noch ein Security

Advisory

herausgegeben. Darin wird auf den Schadcode hingewiesen, mit dem

sich über das Netzwerk die Kontrolle über einen ungepatchten

Rechner gewinnen lässt.

Besonders Windows 2000 ist durch den Exploit bedroht, da dort

für einen erfolgreichen Angriff keine vorherige

Authentifizierung notwendig ist. Zwar ist die Lücke auch in

Windows XP und Server 2003 enthalten, dort muss der Eindringling

aber zusätzlich noch einen Anmeldenamen und ein Passwort erraten.

Lesen Sie HIER weiter

Trojaner

tarnt sich als

Rechnung für Flugtickets (11.August 2005)

Pünktlich zur Reisezeit

haben sich die Virenautoren eine neue Masche einfallen lassen, um

ihre Schädlinge an den Mann zu bringen.

Als angebliche Rechnungs-Mail für einen beim Online-Reisedienst

Opodo gebuchten Flug landet ein Trojaner im Anhang beim

Empfänger:

| Sehr geehrter Opodo-Kunde, vielen Dank für Ihre Buchung bei Opodo. Wir schicken Ihnen Ihre Reisedokumente umgehend mit der Deutschen Post zu. Sollten Sie Ihre Tickets nicht innerhalb der nächsten drei Werktage erhalten, setzen Sie sich bitte mit unserem Kundenservice in Verbindung. Bitte begleichen Sie umgehend die offene Rechnung: 759.99 Euro (im Anhang beigelegt) |

Ein Klick auf den Anhang rechnung.pdf.exe öffnet dann allerdings kein PDF-Dokument, sondern erweckt den Schädling zum Leben. Was er im Detail anrichtet, wird noch genauer untersucht; nach bisherigen Erkenntnissen lädt der Schädling weitere Dateien aus dem Internet nach, die unter anderem den Wurm Dumadur/Dumaru enthalten.

Lesen Sie HIER weiter

Update für Internet Explorer wieder im Download-Center verfügbar Microsoft bietet die

Patches zu dem Advisory MS05-038, die mehrere kritische

Lücken im Webbrowser Internet Explorer schließen,

wieder in seinem Download-Center an. Der

Softwarekonzern musste die Download-Angebote entfernen,

da die Dateien fehlerhaft waren, Anwender, die zum Aktualisieren ihres Systems das automatische System-Update oder die Website Windows Update verwenden, hatten keine Probleme mit dem Patch, sie konnten auch nach dem Entfernen der Pakete aus Microsofts Download-Center weiter darauf zugreifen. Auf diese Weise aktualisierte Systeme enthalten die gemeldeten Fehler also nicht mehr; alle anderen Anwender sollten die Patches nun so schnell wie möglich herunterladen und installieren. Lesen Sie HIER weiter |

Dialer-Anbieter

verteilt Trojaner (07.August 2005)

Gerd

Schierenbeck war entsetzt, als er auf den Monitor blickte: Wo vor

kurzem noch das Angebot seiner Online-Akademie Überlingen zu

finden war, lockten jetzt dubiose Versprechungen zum Download

eines Dialers. Offenbar hatte jemand die Kontrolle über seine

Domain lernen-im-netz.de übernommen.

Lesen Sie hier weiter.

Trojaner

tarnt sich als Phishing-Mail (24.Juli 2005)

Bei

heise Security laufen reihenweise Hinweise auf eine scheinbare

Phishing-Mail ein, die sich bei näherer Betrachtung jedoch als

Versuch entpuppt, dem Anwender Trojaner unterzuschieben. Der Text

der Mail gibt sich als Hinweis auf eine Telekom-Rechnung aus:

Lesen Sie hier weiter.

Auslands-Dialer

lauern auf Opfer (14.Juli 2005)

Die

Gefahr sich einen Dialer einzufangen, den man nicht einfach

wieder los wird, ist auch nach der Verschärfung der deutschen

Vorschriften nicht gebannt. Auf Web-Seiten, die mit lukrativen

Verdienstmöglichkeiten für Webmaster werben, werden

deutschsprachige Erotik-Websites angepriesen, die mit illegalen

Auslands-Dialern arbeiten. Alternativ ist auch die Zahlung per

Kreditkarte oder Bankeinzug im Angebot.

Lesen Sie hier weiter.

Kostenloses

BSI-Tool

für netzwerkweite

Sicherheitsprüfungen (17.Juni 2005)

Das

Bundesamt für Sicherheit in der Informationtechnik (BSI) hat ein

freies Tool zur Überprüfung der Sicherheit von Systemen im

Netzwerk zur Verfügung gestellt. Die BSI Open

Source Security Suite (BOSS) beruht auf dem populären Open-Source-Schwachstellenscanner

Nessus und Knoppix. Um die Benutzerfreundlichkeit von

Nessus zu steigern, wurde die grafische Oberfläche verbessert.

Daneben hat man auch auch einen Security Local Auditing Daemon (SLAD) integriert, der die Steuerung weiterer Sicherheitssoftware, wie TIGER, John-The-Ripper, Tripwire, LSOF, ClamAV Antivirus und Chkrootkit übernehmen soll. Nach Meinung des BSI kann Nessus damit auch Zielsysteme intensiv von innen auf Schwachstellen oder bereits erfolgreiche Angriffe prüfen und so beim Aufspüren von Sicherheitsproblemen in der behörden- und unternehmensweiten Informationstechnik neue Maßstäbe setzen.

Die Software kann von

der Internetseite des BSI kostenlos

heruntergeladen werden und wird als BOSS Live-CD am

Messestand

des BSI auf dem LinuxTag

2005 verteilt.

Auf der BOSS Live-CD wurde zusätzlich der freie Portscanner

nmapfe, der Sniffer Ethereal, netcat, ngrep und ntop

untergebracht.

Lesen Sie hier weiter.

Symantec

wehrt sich

gegen Adware-Hersteller (09.Juni 2005)

Symantec hat gegen das Software-Unternehmen Hotbar.com beim District Court for the Northern District of California eine Klage eingereicht. Der US-amerikanische Sicherheitsspezialist will eine gerichtliche Bestätigung dafür erlangen, dass die Kennzeichnung einiger Hotbar-Programme als Adware und Sicherheitsrisiko rechtmäßig ist und es Symantec-Kunden ermöglicht werden darf, diese Software von ihrem Computer zu löschen.

Symantec will sich nach eigenen Angaben darum bemühen, dass die Kunden mehr Kontrolle über die Programme auf ihren Computern erlangen. Das Unternehmen antwortet damit auf den Antrag auf Erteilung einer gerichtlichen Unterlassungsverfügung, den Hotbar.com seinerseits gegen Symantec und andere Unternehmen gestellt hat.

Lesen

Sie hier

weiter.

Windows-Bluescreen

bei Anzeige

zu großer Bilder im Browser

Nur wenige Zeilen HTML-Code genügen, um das Speichermanagement von Windows aus dem Tritt zu bringen und einen Bluescreen zu produzieren. In der Folge ist ein Reset notwendig, um das System wieder zum Leben zu erwecken. Daten, die zur gleichen Zeit in anderen Applikationen verarbeitet wurden, sind verloren, sofern sie nicht zwischenzeitlich gespeichert wurden. Den Komplettabsturz verursachen Bilder in Webseiten, deren Höhen- und Breiten-Attribute (Height, Width) enorm hoch sind, beispielsweise 9999999. Das Bild selbst muss dabei nicht besonders groß sein, es reicht allein die Definition im HTML-Code der Webseite:

| <HTML> <BODY> <IMG SRC="./sweetydead.jpg" width="9999999" height="9999999"> </BODY> </HTML> |

Bei der Anzeige versucht der Browser die anhand der Attribute vorgegebenen Größe in der Seite zu reservieren beziehungsweise das Bild zu skalieren. Dabei genügt offenbar selbst der virtuelle Speicher nicht mehr, sodass das System zunächst nicht mehr reagiert und nach einiger Zeit einen Bluescreen zeigt, unter anderem mit dem Hinweis, der Grafikkartentreiber befinde sich in einer Endlosschleife.

Lesen Sie hier weiter.

Neue

Mytob-Würmer

und Bagle-Trojaner

im Netz unterwegs ( 01. Juni 2005 )

Mehrere neue Varianten des Mass-Mailing-Wurms Mytob landen zur Zeit in den elektronischen Postfächern der Anwender. Allerdings erkennen noch nicht alle Scanner die neuesten Versionen. Der Zeitraum zwischen dem Auftauchen der Abkömmlinge hat sich zur Zeit stark verkürzt. Mytob steckt in einer Mail mit englischem Text und gaukelt eine Benachrichtigung über einen gesperrten oder abgelaufenen E-Mail-Account vor und enthält etwa Betreffzeilen wie:

| DETECTED* Online User Violation *IMPORTANT* Please Validate Your Email Account *IMPORTANT* Your Account Has Been Locked *WARNING* Your Email Account Will Be Closed Account Alert Email Account Suspension Important Notification Notice of account limitation Notice: **Last Warning** Notice:***Your email account will be suspended*** Security measures Your email account access is restricted Your Email Account is Suspended For Security Reasons |

Um unverdächtig zu erscheinen, trägt der Wurm als Absender unter anderem den Webmaster der Domäne des Empfängers ein. Im Anhang findet sich dann eine gezippte ausführbare Datei, die beim Start den Windows-PC infiziert und unter anderem Hintertürchen öffnet

Lesen

Sie hier weiter.

Ignoriert

Antispyware

bewusst Schnüffelprogramme?

Möglicherweise

treibt auf Ihrem PC Ad- und Spyware ihr Unwesen, obwohl sie

regelmäßig mit Antispyware-Programmen danach scannen. Denn

einige Hersteller von lästiger Schnüffelsoftware haben erreicht,

dass ihre Tools von einigen Schutzprogrammen nicht mehr erkannt

werden.

Lesen Sie hier weiter.

| Bitte lesen Sie hierzu auch meinen Beitrag über DELISTING |

Kennen Sie "Hotworld"?

Kaum ein Thema hat die Computer Medienwelt der letzten Tage mehr beherrscht, als die Meldung über Betriebsspionage mit Hilfe eines eigens dafür entwickelten Trojaners mit dem Namen "Hotworld". Dabei ist "Hotworld" kein Einzelfall. Bereits in der Vergangenheit gab es häufiger Fälle, bei denen speziell entwickelte oder modifizierte Trojaner gezielt zur Spionage innerhalb von Firmen verwendet wurden. Die meisten Malwareschutzsysteme können diesen Gefahren nur unzureichend entgegenwirken.

Lesen Sie hier mehr darüber.

Weitere

Welle von gefälschten

Telekom-Rechnungen

und Phishing-Mails ( 30. Mai 2005 )

Auf gefälschte Telekom-Rechnungen mit ausführbaren Dateien im Anhang sollte eigentlich kaum ein Anwender mehr reinfallen. Bei der neuesten Welle setzen die Urheber aber offenbar auf eine neue Taktik: Zwar ist der Text im Vergleich zu älteren derartigen Mails fast identisch, allerdings ist die aufgeführte Rechnungssumme enorm hoch. Anwender könnten bei Beträgen von 8030,53 bis 32.485,53 Euro aus Entsetzen oder Verblüffung vielleicht doch die als PDF-Datei getarnte ausführbare Datei starten. Die Hersteller von Antiviren-Software sind dabei, ihre Virensignaturen zu aktualisieren, damit ihre Scanner den Downloader-AAP.b getauften Schädling erkennen.

Lesen Sie hier weiter.

CipherTrust:

Täglich 172.000 neue

Spam-Zombies ( 27. Mai 2005 )

Der Hersteller von E-Mail-Sicherheitslösungen CipherTrust hat den Online-Dienst ZombieMeter ins Leben gerufen, mit der sich Anwender über die Zahl der weltweit aktiven, so genannten Spam-Zombies informieren können. Der Dienst sammelt Daten über Spam-Mails und Zombie-PCs mittels der bei internationalen Kunden eingesetzten IronMail-Appliances und stellt sie geografisch auf seiner Web-Seite dar. CipherTrust registriert derzeit nach eigenen Angaben weltweit durchschnittlich täglich 172.000 neue Spam-Relays.

Lesen Sie hier weiter.

Kriminelle

Abzocke:

Trojaner verschlüsselt

Daten und Dokumente ! (24.Mai 2005)

Der

kürzlich aufgetauchte Trojaner PGPCODER.A ist zwar kaum

verbreitet, dafür aber umso tückischer.

Statt Hintertürchen zu öffnen und Tastatureingaben mitzulesen, verschlüsselt er auf

infizierten Windows-PCs

sämtliche Dateien mit den Endungen ASC, DB, DB1, DB2, DBF, DOC,

HTM, HTML, JPG, PGP, RAR, RTF, TXT, XLS und ZIP.

Die Original-Dateien löscht er im Anschluss an die

Verschlüsselung.

Nach getaner Arbeit löscht sich der Trojaner selbst von der

Platte, eine eigene Verbreitungsroutine enthält er nicht.

Anwender können in der Folge mangels Schlüssel die Dateien

nicht mehr öffnen.

Einen Vorschlag zu Lösung des Problems liefert PGPCODER

allerdings gleich mit.

So finden sich in den Unterverzeichnissen der von ihm gefundenen

Daten und Dokumente in der Dateien ATTENTION!!!.TXT die Nachricht:

| Some files are coded. To buy decoder mail: n781567@yahoo.com with subject: PGPcoder 000000000032 |

Dort

bietet der Autor des Trojaners den Schlüssel zum Dechiffrieren

gegen Geld an.

So scheint es also, als hätten die Schädlingsprogrammierer eine

weitere mögliche Einnahmequelle entdeckt: Erpressung.

Es ist durchaus denkbar, dass betroffene Anwender bei wichtigen

Dokumenten auf die Forderungen eingehen.

Immerhin sind nicht zu entschlüsselnde Daten mit einem

Datenverlust gleichzusetzen.

Lesen Sie hier weiter.

Anmerkung:

Eine weitere Angriffsmöglichkeit als Basis für eine Erpressung

bietet sich im Setzen

eines dem Nutzer unbekannten ATA-Festplatten-Passwortes durch ein Virus.

Auch hier könnte das Opfer in Zugzwang geraten und sich durchaus

erpressen lassen.

Insbesondere dann, wenn es sich um sehr sensible Daten handelt,

deren Existenz den Ermittlungsbehörden nicht unbedingt

offengelegt werden soll.

Das heißt: Einschalten der Polizei oder professioneller

Datenretterfirmen könnte

leicht zum Bumerang werden und verbietet sich in diesem Falle von

selbst.

Dem Opfer solch einer Attacke bleibt also nur Zahlen oder

Zähneknirschen.

Lesen Sie hier weiter

Spam-Trojaner

Sober.Q

gibt

vorerst Ruhe

(23.Mai

2005)

Anwender können aufatmen: Die Spam-Flut

durch Sober.P/.Q und die vielen durch die Spams

ausgelösten Mailserver-Fehlermeldungen ("Delivery Failure")

haben vorerst ein Ende. Offenbar waren die Maßnahmen der

Provider

Arcor, Freenet und Pages in Zusammenarbeit mit dem Bundesamt für

Sicherheit in der Informationstechnik (BSI) erfolgreich.

Durch das

Sperren einiger Web-Seiten kann Sober.Q alias Trojan.Ascetic.C keine

weiteren Programme nachladen.

Seit dem heutigen Montag, den 23.5., hat der Schädling nämlich

seine Spam-Aktivitäten eingestellt und versucht stattdessen,

neuen Schadcode auf befallene Systeme zu kopieren.

Die Zugriffe auf mehr als ein Dutzend im Wurmcode

einprogrammierte URLs laufen allerdings nun ins Leere.

Ab dem 26.5. wechselt der Schädling dann die Liste der URLs und probiert sein Glück aufs Neue. Aber auch diese Seiten sind bereits gesperrt. Bislang ist kein Datum bekannt, an dem der Schädling mit diesen Versuchen aufhört.

Lesen

Sie hier weiter.

Commerzbank-Kunden

Ziel von Phishern

Zur Abwechslung hat der neueste Phishing-Versuch, um Accountdaten

und PIN sowie TANs fürs Online-Banking von arglosen Surfern

abzugreifen, diesmal Kunden der Commerzbank zum Ziel. Die Mail gibt vor, vom

Support der Bank zu stammen, mit der die Kontodaten auf ihre

Richtigkeit überprüft werden sollen. Schon das schlechte

Deutsch der Mail sollte bei den Empfängern aber alle

Alarmglocken schrillen lassen:

| Ihr Konto wurde von der

Datensicherheitsdienst zufalligerweise zur Kontrolle

gewaehlt. Um Ihre Kontoinformation durchzunehmen, bitten wir, damit Sie uns mit allen Angaben versorgen, die wir brauchen. Sonst koennen wir Sie identifizieren nicht und sollen Ihr Konto fuer seine Verteidigung blockieren. Fuellen Sie bitte das Formular aus, um alle Details Ihres Kontos zu pruefen. Danken schoen. |

Lesen Sie hier weiter.

Spam-Trojaner

Sober.Q

versucht nachzuladen (21.Mai 2005)

Immer noch

verschickt der Trojaner Sober.P massenhaft Spam-Mails von

infizierten PCs. Als würde das nicht ausreichen, füllen sich

die Postfächer der Anwender noch zusätzlich mit Fehlermeldungen

von Mail-Servern à la "Delivery has failed".

Lesen Sie hier weiter.

WM-Wurm

Sober.O

ist Auslöser der Spam-Welle (17.Mai 2005)

Die

Vermutung über den Zusammenhang zwischen dem WM-Ticket-Wurm

Sober.O und der Welle von Mails mit teilweise rechtsgerichtetem

Inhalt hat sich bestätigt. So stoppte Sober.O Mitte der letzten

Woche seine eigene Verbreitungsroutine, um infizierte Windows-PCs

zu Spam-Bots umzufunktionieren. Dazu lud er von diversen Servern

ein Programm nach, das die Hersteller von Antivirensoftware Sober.P

getauft haben. Sober.P startete dann am vergangenen Samstag den

Versand von Mails in großem Umfang mit gefälschter

Absenderadresse.

Lesen Sie hier weiter.

Kritisches

Sicherheitsloch

im Firefox-Browser (08.Mai 2005)

Das

French Security Incident Response Team, früher bekannt als k-otik.com,

hat einen Exploit für die aktuelle Version (1.0.3) von Firefox

veröffentlicht, mit der Web-Seiten Windows-Anwendern beliebigen

Code unterjubeln und diesen ausführen können. Ursache des

Problems ist ein Fehler bei der Verarbeitung von Add-ons (Firefox

Extensions) durch bestimme JavaScripte. Dadurch kann eine Web-Seite

Code im Chrome-Kontext ausführen -- ähnlich der lokalen Zone

des Internet Explorers. Chrome-URLs dürfen quasi beliebig auf

lokale Ressourcen zugreifen, lassen sich jedoch normalerweise aus

Web-Seiten heraus nicht aufrufen. Aber bereits bei den zuletzt in

Firefox und Mozilla aufgedeckten Sicherheitslücken zeigte sich,

dass Angreifer diese Restriktionen leicht umgehen können.

Lesen Sie hier weiter.

Sober.o

schaltet XP-Firewall ab (06.Mai 2005)

Die

neueste Variante des seit Montagabend im Umlauf befindlichen

Computerwurms Sober schaltet auf befallenen Rechnern die Firewall

von Windows XP ab. Auch das automatische Update von Windows wird

deaktiviert, so das Bundesamtes für Sicherheit in der

Informationstechnik (BSI). Diese Schadensfunktion trete erst nach

einem Neustart des infizierten Computers auf. Erst nach der

Entfernung des Wurms können die Firewall und die Update-Funktion

wieder eingeschaltet werden.

Lesen Sie hier weiter.

WM-Ticket-Wurm

Sober.O

schaltet Virenschutz ab (05. Mai 2005)

Der

derzeit grassierende Wurm Sober.O hat nach Auskunft des

Bundesamtes für Sicherheit in der Informationstechnik (BSI) doch

Schadfunktionen. Das BSI hat seine Wurmbeschreibung dazu

aktualisiert. So schaltet er einige Virenschutz-Programme ab und

löscht insbesondere Dateien der Anti-Viren-Produkte von Symantec.

In der Folge ist die Aktualisierung des Programms und der

Signaturen nicht mehr möglich.

Lesen Sie hier weiter.

Spyware:

Neue Strategie

bei Antiviren-Herstellern (15. März 2005)

Ad-

und Spyware - also Werbemodule aller Art - werden immer dreister.

So tauchen vermehrt Werbemodule auf, die sich wie Viren über

Sicherheitslücken ins System einschleusen. Auch die Funktionen

der Werbemodule werden krimineller. Einige beschränken sich

nicht mehr darauf, etwa das Surfverhalten eines Anwenders zu

protokollieren und anonymisiert ins Internet zu übermitteln,

sondern sie sammeln nun auch persönliche Daten.

Lesen Sie hier weiter.

Spyware-Paket

für IE

über Firefox eingeschleust

So

kann es gehen: Da wechselt man vom Internet Explorer (IE) zu

Firefox, weil man genug von den Sicherheitsproblemen mit dem IE

hat. Bei Firefox ist ja alles viel sicherer. Doch dann meldet der

Virenscanner oder das Anti-Spyware-Programm auf dem gerade noch

sauberen PC plötzlich "Trojan.Downloader.Istbar". Was

ist da passiert?

Lesen Sie hier weiter.

BamS:

Minister streben weiter

nach Vorratsdatenspeicherung (13. März 2005)

Bundesinnenminister

Otto Schily und Justizministerin Brigitte Zypries verhandeln nach

Informationen der Bild am Sonntag mit Telefonunternehmen über

eine längere Speicherung von Telefon- und Internet-Verbindungsdaten.

Es gehe darum, einen Rahmenbeschluss für die Europäische Union

vorzubereiten, der den Behörden im Kampf gegen Terror und

Kriminalität helfen soll. Geprüft werde, ob die

Verbindungsdaten für Telefongespräche, SMS-Botschaften und

Internetverkehr künftig bis zu 12 Monate zentral gespeichert

werden sollen. Ähnliche Bestrebungen wurden 2004 vom Parlament

im Zuge der Änderungen des Telekommunikationsgesetz abgelehnt.

Lesen Sie hier weiter.

Probleme

mit Signaturupdates

für Antivirensoftware bei H+BEDV (07. März 2005)

Die

Update-Server des Antivirus-Unternehmens H+BEDV (AntiVir) sind

derzeit nur teilweise oder gar nicht zu erreichen. Momentan zeigt

die Webssite, auf der die Updates liegen, auf eine Platzhalter-Seite

von Network Solutions. Auf Anfrage von heise Security erklärte

Detlef Langrock von H+BEDV: "Vorübergehend sind wegen des

derzeit hohen Virenaufkommens die Download-Server der H+BEDV

Datentechnik überlastet, was zur Folge hat, dass es bei

Anwendern der AntiVir Personal Edition zu Verzögerungen bei den

Downloads kommen kann."

Lesen Sie hier weiter.

Vorsicht

bei angeblich

falsch zugestellten Mails

Seit

einigen Stunden verbreitet sich eine neue Sober-Variante stark,

die noch nicht alle Viren-Scanner erkennen. Auf dem Heise-Mail-Server

treffen derzeit reihenweise Mails mit dem Betreff: "Ich habe

Ihre E-Mail bekommen!" ein. Der Text lautet:

Lesen Sie hier weiter.

Auskunft

über Provider-Kundendaten

auch ohne Richterspruch (06. März 2005)

Sobald

die Staatsanwaltschaft innerhalb eines Ermittlungsverfahrens eine

bestimmte dynamische IP-Nummer einschließlich der Uhrzeit in

Erfahrung gebracht hat, müssen Provider Name und Anschrift des

Kunden mitteilen. Einer vorherigen schriftlichen Anordnung durch

einen Richter nach der Strafprozessordnung (StPO) bedarf es nicht,

weil das Fernmeldegeheimnis nicht betroffen sei. Das berichtet

die Fachzeitschrift Neue Juristische Wochenschrift (Ausgabe 9/2005)

unter Berufung auf eine Entscheidung des Landgerichts (LG)

Stuttgart (Az.: 13 Qs 89/04).

Lesen Sie hier

weiter.

Pädophilieverdacht

durch

infizierten Computer (03. März 2005)

Als

Folge eines heimlich eingeschleusten Programms in seinem Computer

hat der schwedische Jurist Magnus Eriksson fünf Jahre unschuldig

mit dem Vorwurf der Pädophilie leben müssen. Wie der 41-Jährige

am Donnerstag im schwedischen Rundfunksender SR bestätigte,

hatte er 1999 seinen Forschungsjob an der Universität Lund

verloren, nachdem in seinem Arbeitscomputer 12.000 pornografische

Bilder, davon 3.000 mit Kindern, entdeckt worden waren. Das erst

Ende vergangenen Jahres eingeleitete Gerichtsverfahren brachte in

allen Punkten einen Freispruch, weil eindeutig erwiesen war, dass

jemand anders die Pornobilder mit Hilfe eines auf dem PC

installierten Trojaners heruntergeladen hatte.

Lesen Sie hier weiter.

Buffer

Overflows im RealPlayer ( 02. März 2005)

In

fast allen aktuellen Versionen des RealPlayers von RealNetworks

existieren zwei Schwachstellen. Präparierte .WAV oder .SMIL-Dateien

können einen Buffer Overflow auslösen. Dadurch kann ein

Angreifer eigenen Code auf einen Desktoprechner einschleusen und

mit den Rechten desjenigen ausführen, der diese Dateien öffnet.

Derart präparierte Dateien können per E-Mail oder durch einen

Download auf den Rechner des Anwenders gelangen.

Lesen Sie hier

weiter.

Neue

Bagle-Varianten

kommen in zwei Teilen (01. März 2005)

Ungemach

rollt derzeit in Form von neuen Bagle-Varianten weltweit auf

Anwender zu. Bagle.BB, BC, BD und BE erreichen den Windows-PC als

gezippte Anhänge in E-Mails. Wie schon einige

Vorgängerversionen besteht der neue Schädling eigentlich aus

einer Trojaner- und einer Wurmkomponente. Der Trojaner (TROJ_BAGLE)

in der ZIP-Datei versucht beim Start den Wurm (WORM_BAGLE) von

bestimmten Servern aus dem Internet nachzuladen und auszuführen.

Der Wurm wiederum enthält eine eigene SMTP-Engine, um den

Trojaner als E-Mail-Anhang zu verschicken.

Lesen Sie hier weiter.

Neue

Dialer-Masche könnte auch

DSL-Nutzer betreffen (25.Februar 2005)

Der

wohlbekannte Dialer-Anbieter Mainpean GmbH aus Berlin bietet

seinen Kunden - Betreibern von Dialer-Websites - ein neues

Abrechnungsverfahren an. Es basiert nicht auf Mehrwertrufnummern,

erfordert also auch nicht die Installation eines Einwahlprogramms

(Dialer). Das Verfahren wird als "IP-Payment"

bezeichnet und nutzt eine bestehende Internet-Verbindung.

Lesen Sie hier weiter.

Windows-XP-Firewall

lässt sich umgehen (23.Februar 2005)

Viren,

Trojaner oder Adware können sich unter Windows XP sehr einfach

Zugriffsrechte fürs Internet holen. Ist der schädliche Code

erst einmal auf den Rechner gelangt und hat das Antiviren-Programm

nicht Alarm geschlagen, trägt sich der Code einfach in die Liste

der erlaubten Online-Anwendungen der Windows-XP-Firewall ein. Die

Folge, der Rechner wird von außen ansteuerbar.

Lesen Sie hier weiter.

Trojaner

will Microsofts

Spyware-Schutz abschalten (10.Februar 2005)

Nach

Angaben des Herstellers von Antivirensoftware Sophos ist der

erste Trojaner im Netz unterwegs, der auf befallenen Windows-PCs

gezielt versucht, Microsofts Antispyware-Programm zu deaktivieren.

Das noch in der Beta-Phase befindliche Programm aus Redmond soll

eigentlich einen permanenten Schutzwall gegen Spionageprogramme

aufbauen, die das Surfverhalten des Anwenders analysieren und

Werbe-Pop-ups einblenden. Ob es aber vor echten Schädlingen

schützen kann, ist noch nicht hinreichend untersucht. Immerhin

ist es in der Lage, eingehende Daten auf Schadcode zu

überprüfen.

Lesen Sie

hier weiter.

Patch-Day:

Massig Updates (09.Februar 2005)

Microsoft

läutet den zweiten Patch-Day des noch jungen Jahres ein und hat

knapp ein Dutzend Updates für seine Produkte veröffentlicht. Im

Mittelpunkt stehen dabei erneut Windows XP und der Internet

Explorer 6. Doch der Reihe nach.

Lesen Sie hier weiter.

Experten

warnen vor Trojanern

in Videodateien (08.Februar 2005)

München

(dpa/gms) - Per E-Mail verschickte oder in Internettauschbörsen

erworbene Videodateien können Trojaner enthalten. Darauf weist

die Zeitschrift "PC-Welt" hin. Demnach verbreiten sich

derzeit zwei Trojaner im Netz.

Lesen Sie hier

weiter.

Wurm

Bropia.F verbreitet sich

über MSN Messenger (05.Februar 2005)

Die

Hersteller von Antivirensoftware warnen vor einer Variante des

Bropia-Wurms, die sich über den MSN Messenger verbreitet. Anders

als bisherige Mass-Mailing-Würmer nutzt er keine infizierten E-Mails,

um Windows-PCs heimzusuchen, sondern den Filetransfer im

Messenger. Dazu sendet er sich als Datei an alle gefundenen

Online-Kontakte. Anwender, die die übermittelte Datei annehmen

und starten, infizieren sich mit dem Wurm. Bropia installiert

zusätzlich den Multifunktionstrojaner Agobot.AJC, sodass der PC

zur Drohne mutiert. Unter anderem trägt Agobot Funktionen für

Denial-of-Service-Angriffe mittels SYN-Flooding in sich, wie sie

Montag und Dienstag dieser Woche auch heise Online widerfuhren.

Lesen Sie hier weiter.

Trojanisches

Pferd tarnt sich

als Bitdefender-Trial-Version (28. Januar 2005)

Die

Firma Softwin, Hersteller der Antivirus-Software "

Bitdefender ", warnt vor einer vorgeblichen Trial-Version

ihres Virenscanners. Es soll sich dabei um ein Trojanisches Pferd

handeln. Es werden von Unbekannten Werbe-Mails verschickt, in

denen ein Download einer Test-Version von Bitdefender Antivirus

beworben wird. Zum Download wird auf einen rumänischen Web-Server

verwiesen. Dort erhält man jedoch ein Trojanisches Pferd namens

"Win32.P2P.SpyBot.B6938B37" oder auch "Sticy.A".

Lesen Sie hier

weiter.

RegTP

sperrt 30.000 Dialer (25. Januar 2005)

Die

Regulierungsbehörde für Telekommunikation und Post (RegTP) hat,

wie jetzt bekannt wurde, sieben verschiedene, kostenpflichtige

0900er-Rufnummern gesperrt. Damit wurde rund 30.000 verschiedenen

Dialern die Grundlage entzogen.

Lesen Sie hier weiter.

![]() Trojaner in Windows-

Trojaner in Windows-

Media-Dateien (17. Januar 2005)

Der

Hersteller von Antivirenprodukten Panda Software weist auf zwei

Trojaner hin, die sich der neuen DRM-Technik (Digital Rights

Management) im Windows Media Player 10 unter XP mit Service Pack

2 bedienen, um Systeme zu infizieren. Bereits Anfang Januar gab

es erste Hinweise, das bestimmte WMV-Dateien beim Abspielen Ad-

und Spyware installieren.

Lesen

Sie

hier weiter.

Gefälschte

Telekom-Mails

enthalten wieder Trojaner (16. Januar 2005)

Was

auf der ersten Blick wie ein Phishing-Versuch aussieht, entpuppt

sich als neuer Trojanerangriff. Seit gestern kursieren wieder

gefälschte Mails der Telekom, die angeblich von der Telekom

stammen und eine Rechnung über 257,74 Euro für den Monat Januar

als PDF-Dokument enthalten. Im Anhang der Mail findet man eine

RAR-komprimierte Datei, die aber statt der Rechnung einen

Schädling enthält.

Lesen

Sie hier weiter.

Aufgedeckt

und angeklagt (12. Januar 2005)

Der

französische Student Guillaume Tena steht in Frankreich vor

Gericht, weil er ein Sicherheitsproblem eines Antiviren-Programms

entdeckt und aufgedeckt hat. Dabei habe er gegen das Gesetz zum

Schutz geistigen Eigentums verstoßen, argumentiert die

Staatsanwaltschaft und verlangt eine Geldstrafe von 6000 Euro und

eine Haftstrafe von vier Monaten auf Bewährung. Der Hersteller

Tegam fordert gar 900.000 Euro Schadensersatz.

Lesen

Sie hier weiter.

Google

hat Trojaner-

Anzeigen gestoppt (3. Januar 2005)

Suchmaschinenbetreiber

Google hat die Anzeigen gestoppt, die versuchen,

Sicherheitslücken des Internet Explorer auszunutzen. In den

letzten Tagen zeigte Google bei verschiedenen Suchbegriffen, zum

Beispiel "Preisvergleich" oder "Gebraucht PC",

am rechten Rand kontextsensitive Anzeigen seines AdWords-Partnerprogramms

an, die auf Seiten mit schädlichem JavaScript verwiesen. Klickte

man mit einem Internet Explorer auf einen der Links, so versucht

ein JavaScript, auf dem System Spyware zu installieren. Auch

unter den normalen Suchergebnissen fanden sich viele Seiten mit

Trojanern.

Lesen Sie hier weiter.

Vorsicht

bei Google (2. Januar 2005)

Auch

48 Stunden nach der Benachrichtigung durch heise Security hat

Google die trojanischen Anzeigen nicht gestoppt, die versuchen,

Sicherheitslücken des Internet Explorer auszunutzen. Zwar

erscheint beim Klick auf die Anzeigen jetzt statt der blonden

Anke eine Fehlermeldung "Error404", doch auch in diese

Seite ist ein Skript eingebettet, das altbekannte

Sicherheitslücken des Internet Explorer ausnutzt. Die Autoren

haben sich einige Mühe gegeben und den gefährlichen Script-Code

gleich mehrfach verschleiert.

Lesen Sie hier weiter.

Google-Anzeige

als Trojanisches Pferd (1. Januar 2005)

Vorsicht

beim Klick auf Google-Anzeigen, sonst kann man ungewollt auf

einer Trojaner-Seite landen. Wer auf Google nach "Preisvergleich"

sucht, erhält auf der rechten Seite eine Liste mit Google-Anzeigen.

Die wirbt für eine "sichere" Einkaufsmöglichkeit:

Lesen Sie hier

weiter.