Das

WINSYS-Problem

ACHTUNG...!!!!

ACHTUNG...!!!!

Dieser

Artikel entspricht meinem Kenntnisstand

vom Juli

2006

und beruht auf Informationen diverser PC Fachforen,

professionellen Securityseiten sowie eigenen Untersuchungen

der Datei winsys.exe (135168 Bytes) und ihren Aktivitäten unter

Win XP und Win 98SE.

Für Rechtsnachteile oder sonstigen Schäden, die Dritten aus der

Verwendung

dieser Infos entstehen, wird nicht gehaftet!

Bitte lesen Sie hierzu

auch meinen DISCLAIMER !!!!!

Was hat es auf sich

mit der in vielen Rechnern vorhandenen WINSYS.EXE?

Was hat es auf sich

mit der in vielen Rechnern vorhandenen WINSYS.EXE?

Googelt man ein wenig herum, wird bald klar, dass es durchaus

verschiedene Versionen

dieser Datei an verschiedenen Stellen des Systems geben kann.

Verschiedene Trojaner- und Malwarescanner finden seit den

neuesten Signaturen (2006)

sowohl die EXE-Datei als auch ihr Logfile im Windowsverzeichnis

und stufen diesen Fund

zwischen mittel und hohem Risiko ein. Lässt

man diese Tools die angeblich gefährliche Datei entfernen,

bekommt man nicht selten verschiedene Fehlermeldungen bei jedem

Neustart von Windows,

da das System dem entsprechenden Registryaufruf nicht mehr

korrekt folgen kann,

weil die Zieldatei Winsys.exe oder eine damit verbundene DLL vom

Securitytool

in Quarantaine verschoben oder gelöscht wurde.

Der folgende Screenshot zeigt einen Ausschnitt des Bericht von a-square

nach einem Schnellscan und ordnet diesen Eintrag in diesem Falle

einer angeblich vorangegangenen Virusinfektion mit Win32.Bagle.J zu.

Solche Infektionen hatten aber auf dem untersuchten System mit

Sicherheit niemals stattgefunden.

Und so stellt sich nun die Frage, woher diese Datei eigentlich

stammt,

was sie bewirkt und welche mutmaßlichen Gefahren von ihr

ausgehen könnten.

Es gibt hier mehrere Möglichkeiten die ich im Folgenden erörtern

werde.....

A:

Die Treiber:

Nun, die Urform der Winsys.exe ist

normalerweise eine zwar höchst überflüssige

jedoch mehr oder weniger auch harmlose Datei.

Entscheidend bei der Analyse ist dabei ihre aktuelle Position im

System.

Normalerweise befindet sie sich unter XP in C:\Windows\System32

oder

unter 98/SE/ME

auch gelegentlich in C:\Windows\System sowie in allen

Systemen

evtl. auch in einem

Unterordner von "C:\Program Files"

Der von ihr normalerweise gestartete DOT MFC

Application oder Windows System Prozess gehört

zur Software DOT Application oder Sistema operacional Microsoft®

Windows®

der Firma Microsoft Corporation (www.microsoft.com).

DOT

Application

ist Software von MSI und steht für "DYNAMIC OVERCLOCKING TECHNOLOGY" ,

Viele namhafte Grafikkartenhersteller, allen voran natürlich NVIDIA, greifen seit etwa

2003

mit ihrer Treiber-Software (Z.B. Detonatortreiber) auf dieses

Modul zurück.

Bei der Installation der betreffenden Treiber wird die Winsys.exe,

falls nicht schon vorhanden,

in die genannten Ordner und Pfade kopiert und zugleich per

Registry in den Autostart des Systems eingebunden.

Siehe

hierzu:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run,

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run,

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices,

HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Run

Wenn man am Desktop das Kontextmenü mit der rechten Maustaste

aufruft und über Eigenschaften und MSI Clock

ins entsprechende Untermenü gelangt, sieht man ganz unten die DOT-Schaltfläche mit diversen

Einstellungen

zur automatischen overclocking Technologie der Grafikkarte.

Folgender Screenshot stammt aus einer Analyse mit dem

FileAnalyzer von S&D.

Bekannte

Dateigrößen unter Windows XP

sind 135168 Bytes (zu 93%), sowie 200704 Bytes, 130136 Bytes, 3286016 Bytes.

Die Datei WinSys.exe ist keine Systemdatei, wird

vom Betriebssystem Windows nicht benötigt,

befindet sich aber dennoch im Systemverzeichnis.Es gibt kein

Datei Impressum(Siehe oben!).

Die Software ist in der Regel versteckt und hat ausser dem Icon

kein sichtbares Fenster.

Die Originaldatei WinSys.exe kann Eingaben in

einer LOG-Dateiaufzeichnen.

|

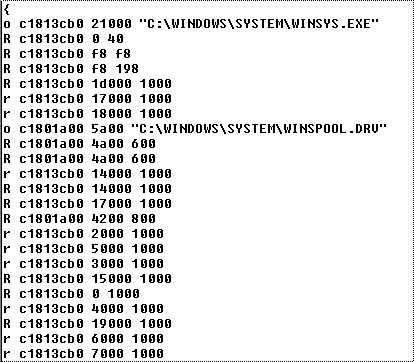

| Ausschnitt

aus einer "normalen" WINSYS.LGC |

Wenngleich man sich

über diese Eigenschaft der Winsys.exe durchaus wundern könnte,

sendet sie selbst

keinerlei Daten ins LAN oder Internet, der Code beinhaltet auch definitiv keinerlei Ziel-URL!!!

Theoretisch ist jedoch ein Auslesen

der Log-Datei durch

ein weiteres, externes Modul (Trojaner) prinzipiell möglich.

Die Datei stammt in der Originalversion höchstwahrscheinlich aus

den Treiberpaketen der MSI-NVIDIA Detonatoren,

wie folgende Aufstellung beweist:

Lädt

man z.B.die entsprechenden Detonatortreiber für die

NVidia

fx5900 von http://www.msi.com.tw herunter

und installiert diese,

ergeben sich folgende Versionen der Winsys.exe

in den Installationsverzeichnissen der Setup-Ordner:

C:\WINDOWS\system32\winsys.exe 132

KB

C:\Programme\Setup Files\NVIDIA v5303 (MSI Version)\winsys.exe

132 KB

C:\Programme\Setup Files\NVIDIA v5663 (MSI Version)\winsys.exe132

KB

C:\Programme\Setup Files\NVIDIA v6121 (MSI Version)\winsys.exe132

KB

C:\WINDOWS\LastGood\System32\winsys.exe132

KB

|

Als weiteres Beispiel dient

die Treiberzusammenstellung

für die NVIDIA

GeForce 6600 GT:

Name: MSI NX 6600GT

Device ID: PCI\VEN_10DE&DEV_00F1&SUBSYS_00000000&REV_A2\4&2F7D3684&0&0008

Driver: C:\WINNT\system32\DRIVERS\nv4_mini.sys, 6.14.0010.7645

(English), 4/22/2005 10:54:00, 3095680 bytes

Driver: C:\WINNT\system32\nvsvc32.exe, 6.14.0010.7645 (English),

4/22/2005 10:54:00, 127043 bytes

Driver: C:\WINNT\system32\msicpl.dll, 1.00.0001.6674 (Chinese),

7/4/2005 15:32:58, 364544 bytes

Driver: C:\WINNT\system32\Nvgpio.dll, 1.00.0001.0008 (English),

6/24/2004 09:43:44, 40960 bytes

Driver: C:\WINNT\system32\sw20.exe, 1.00.0000.0001 (Chinese),

6/30/2005 14:03:28, 200704 bytes

Driver: C:\WINNT\system32\sw24.exe, 7/4/2005 13:29:16,

69632 bytes

Driver: C:\WINNT\system32\WinSys.exe, 1.00.0000.0002

(English), 10/4/2004 15:59:26, 135168 bytes

Driver: C:\WINNT\system32\sysinfo.sys, 2/3/2005 01:30:22,

8192 bytes

Driver: C:\WINNT\system32\sysinfoX64.sys, 9/11/2004 19:36:40,

9728 bytes

Driver: C:\WINNT\system32\sysinfo.vxd, 6/1/2002 20:07:36,

8883 bytes

Driver: C:\WINNT\system32\sysinfo.dll, 1.00.0000.0247 (Japanese),

4/1/2005 23:58:54, 114688 bytes

Driver: C:\WINNT\system32\nvcod.dll, 1.00.0000.0017 (English),

4/22/2005 10:54:00, 32256 bytes

Driver: C:\WINNT\system32\nvcodins.dll, 1.00.0000.0020 (English),

4/18/2005 20:43:00, 32768 bytes

Driver: C:\WINNT\system32\nv4_disp.dll, 6.14.0010.7645 (English),

4/22/2005 10:54:00, 3849344 bytes

Driver: C:\WINNT\system32\nvhwvid.dll, 6.14.0010.7645 (),

4/22/2005 10:54:00, 548864 bytes

Driver: C:\WINNT\system32\nvoglnt.dll, 6.14.0010.7645 (English),

4/24/2005 18:58:00, 5115904 bytes

Driver: C:\WINNT\system32\nvcpl.dll, 6.14.0010.7645 (English),

4/22/2005 10:54:00, 5898240 bytes

Driver: C:\WINNT\system32\nvmctray.dll, 6.14.0010.7645 (English),

4/22/2005 10:54:00, 86016 bytes

Driver: C:\WINNT\system32\nvwddi.dll, 6.14.0010.7645 (English),

4/22/2005 10:54:00, 81920 bytes

Driver: C:\WINNT\system32\nvnt4cpl.dll, 6.14.0010.10518 (English),

4/22/2005 10:54:00, 286720 bytes

Driver: C:\WINNT\help\nvcpl.hlp, 4/22/2005 10:54:00,

165047 bytes

Driver: C:\WINNT\help\nvwcplen.hlp, 4/22/2005 10:54:00,

55444 bytes

|

ACHTUNG!!!

Bei

abweichenden Dateigrößen und/oder einem anderen Pfad

besteht allerdings in der Tat höchste Alarmstufe.....

B:

Der Wurm:

Sollte

sich WinSys.exe tatsächlich im

Ordner C:\Windows befinden,

dann ist 100%ig davon auszugehen, dass es sich um eine durch

Viren

modifizierte Datei handelt..

Die Dateigröße beträgt nun z.B. 790528 Bytes statt statt 135168

Bytes.

Dieser Prozess hat wie bei der harmlosen Winsys.exe

ebenfalls keine Dateibeschreibung und ist nicht sichtbar.

Das Programm startet ebenfalls beim Windowsstart mittels der

bereits bekannten Registryeinträge:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run,

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run,

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices,

HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Run).

Diese modifizierte Software lauscht jedoch an einem oder mehreren

Ports

um Daten ins LAN oder Internet zu senden.

Diese "WinSys.exe" kann sich

verstecken und ist in der Regel schreibgeschützt.

Typisch in diesem

Zusammenhang findet sich der im obigen Screenshot

von a-sqare fälschlich diagnostizierte Win32.Bagle.J Wurm.

Weitere mögliche Infektionen mit der W32/Rbot-Familie,

z.B. AEFW32/Rbot-AEF Alias W32.Spybot.Worm

sind bekannt.

Auch können andere Viren oder Trojaner eine bereits vorhandene Winsys.exe infizieren

und nach entsprechender Modifizierung für ihre Zwecke nutzen.

Sie wird dann meist direkt nach C:\WINDOWS verschoben und

dort versteckt.

W32/Rbot-AEF ist ein Wurm und ein IRC-Backdoortrojaner,

verbreitet sich vor allem über Netzwerkfreigaben und

reduziert die Systemsicherheit indem er sich in der Registrierung

installiert.

Er läuft kontinuierlich im Hintergrund und stellt einen

Backdoorserver zur Verfügung,

über den ein remoter Eindringling den Zugriff auf den Computer

über IRC-Kanäle erhält.

Wenn er erstmals gestartet wird, kopiert er sich nach <System>\winsys.exe.

Die folgenden Registrierungseinträge werden erstellt,

damit die modifizierte winsys.exe beim Start

ausgeführt wird:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

Windows System

WINSYS.exe

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Windows System

WINSYS.exe

HKCU\Software\Microsoft\Windows\CurrentVersion\RunServices

Windows System

WINSYS.exe

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

Windows System

WINSYS.exe

Folgende Registrierungseinträge werden erstellt:

HKCU\SYSTEM\CurrentControlSet\Control\Lsa

Windows System

WINSYS.exe

HKLM\SYSTEM\CurrentControlSet\Control\Lsa

Windows System

WINSYS.exe

HKCU\Software\Microsoft\OLE

Windows System

WINSYS.exe

HKLM\SOFTWARE\Microsoft\Ole

Windows System

WINSYS.exe

Falls

man ausserdem die DLL ansmtp.dll auf dem Rechner findet,

hat vermutlich zusätzlich eine Infektion mit W32/Wurmark-A stattgefunden.

Das ist ein Visual-Basic-Massmailing-Wurm.Wenn er gestartet wird, zeigt der Wurm

eine JPEG-Grafik

im Standard-Viewer an und erstellt dann die Dateien ansmtp.dll,

attached.zip, bszip.dll,

uglym.jpg, winit.exe und

xxz.tmp im Windows-Systemordner.

ANSMTP.DLL ist eine kommerzielle Mailer-Engine, die

von dem Wurm registriert wird.

BSZIP.DLL ist eine kommerzielle ZIP-Engine und

kann einfach gelöscht werden.

XXZ.TMP ist eine Kopie des Wurms.

UGLYM.JPG ist eine Bilddatei und kann einfach gelöscht

werden.

WINIT.EXE wird von Sophos als W32/Rbot-QV erkannt.

C:

Die Spyware:

Win-Spy...

win-spy.wse

....ist eine Überwachungssoftware von bc-technologies.com

und

installiert in C:\Windows, C:\WINNT, C:\Windows(WINNT)\system32

eine oder mehrere der folgenden Dateien einschließlich

einer modifizierten Winsys.exe auf dem

infizierten Systemen:

Dateien:

%windows%\winsys.exe

ex.exe

folderhelp.txt

getthem.bat

help.lnk

opthlp.txt

smt.exe

syst.exe

unin.exe

unins000.dat

uninstall @winspy.lnk

win-spy.wse

win-spy_userguide.doc

winspy.exe

winsys.exe

winsyst.exe

wssetup.reg

csrss.exe

@winspy.lnk

1.ima |

Ausführbare Dateien

csrss.exe

ex.exe

%windows%\winsys.exe

winsyst.exe

winspy.exe

unin.exe

syst.exe

smt.exe |

Der

Autostart wird dabei gewährleistet durch den Registryeintrag:

HKEY_LOCAL_MACHINE\software\microsoft\windows\currentversion\run

winsys

Die

Software auf der Angreiferseite startet mit

folgender Oberfläche:

|

| Nach Auswahl der gewünschten

Aufgabe im Hauptfenster..... |

|

...kann der Spion sein von Win-Spy

5.6 generiertes Spionagefile

mittels E-Mail-Anhang an ein beliebiges Opfer schicken |

Eine Herstellerbeschreibung preist das Produkt wörtlich

folgendermaßen an:

".....Can users stop Win-Spy from running? No, Win-Spy does

not appear on the task manager. Users will not be able to stop

Win-Spy program... Can Win-Spy secretly mail me the Key Recorder

file? Win-Spy has the option to mail the Key Recorder file to any

e-mail address. The file is secretly emailed whenever the user

connects to the internet....."

Win-Spy -Files enthalten unter anderem Key Logger Module (Keystroke

Logger).

also Tools, die im Hintergrund ausgeführt werden und jeden

Tastendruck aufzeichnen.

Sobald die Tastenfolgen einschließlich Passwörter und anderer

sensibler Eingaben aufgezeichnet sind,

wird die Information im System zum späteren Abruf versteckt oder

auch direkt als Datei an den Angreifer geschickt.

Dieser durchsucht die Daten dann genau auf Kennwörter oder ähnlich

nützliche Daten,

die für einen Eingriff in das System oder einen Social

Engineering-Angriff verwendet werden könnten.

Key Logger legen z. B. den gesamten Inhalt aller E-Mail-Korrespondenz

des Benutzers offen.

Keylog-Programme sind für gewöhnlich in Rootkits und RATs (Remote

Administration Tools) zu finden.

Versucht man das Tool zu schließen , startet es sich übrigens

automatisch mittels HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

"csrss" neu.

Abhilfe:

Wichtigste

Maßnahmen......

1.. Durchsuchen Sie

Ihr System regelmäßig nach entsprechender Malware und verdächtigen

Dateien.

Dabei reicht es nicht, wenn man nur ein Antivirenprogramm

einsetzt.

Vielmehr sollten eine Reihe von Tools wie S&D, Spywareblaster und Webwasher

mit aktiven Wächter- und Filtermodulen im Hintergrund laufen und

so für permanenten Schutz

vor agressivem Code aus dem Internet oder LAN schützen. Einige

dieser Tools blockieren u.a. bekannte problematische Seiten und

Downloads, indem sie diese in die Windows Hostdatei schreiben.

Dabei orientieren sie sich an ständig aktualisierten Listen, die

beim Update via Internet

als Signaturen auf Ihrem Rechner gespeichert werden.

Regelmäßige Komplettscans und möglichst tägliche

Updates der Signaturen dieser Tools sind also

obligat.

2.. Beobachten Sie

selbst aufmerksam alle Downloads, Internetverbindungen

und im Autostart liegenden Prozesse des Systems und unterbrechen Sie

bei Aufälligkeiten sofort die aktuelle

Verbindung.

3.. Vermeiden Sie

Autoupdates und erlauben Sie grundsätzlich keiner Software

automatische

Verbindung mit dem Internet.

Blockieren

Sie

zusätzlich alle Serverfunktionen Ihrer Programme

und sonstigen Tools

(z.B. Updatemanager,FTP-Programme, Antivirensoftware usw.) mit

einer guten Firewall

und machen Sie eine evtl. Freigaben nach Rückfrage der Firewall

grundsätzlich von einer genauen manuellen Prüfung der jeweiligen

Nachfrage abhängig.

Meine

Meinung:

Noch vor wenigen Jahren wurde man für völlig paranoid erklärt,

wenn man als "normaler 0-8-15-User" ein

Antivirenprogramm

oder gar eine Firewall auf seinem Rechner hatte.

Die drastische Entwicklung der Computerkriminalität

und eine immer agressivere Werbung haben aber deutlich gezeigt,

dass diese beiden Maßnahmen heute schon lange nicht mehr

ausreichen.

MEIN KOMMENTAR:

MEIN KOMMENTAR:

Es wird zwar immer schlimmer, ist aber noch lange nicht

hoffnungslos!

Gottlob gibt es eine riesige Anzahl von kostenlosen Tools und

Internetseiten,

die auch den weniger versierten Usern einen halbwegs passablen

Schutz

ihrer Systeme wirklich leicht machen.

Dennoch gilt auch hier die Regel, dass keine Firewall so dicht,

kein Filterprogramm so eng und kein Virenwächter so gründlich

sein können

um als unüberwindbar zu gelten und die eigene Aufmerksamkeit und

Intuition zu ersetzen.

Es wird nie den perfekten Schutz geben.

Aber wenn man zumindest die allergrößten Gefahren kennt

und dann nicht allzuviele dumme Fehler macht,

kann man mit den potentiellen Kollateralschäden im System noch

durchaus leben.

DER

TECHNODOCTOR