Bankraub

ganz leicht gemacht

|

|

ACHTUNG!!!!

Dieser Artikel entspricht meinem

Kenntnisstand

vom September 2004 und beruht auf sorfältigen

Recherchen.

Für Rechtsnachteile die Dritten aus der Verwendung

dieser Infos

oder unbeabsichtigten Fehlinformationen entstehen wird

nicht gehaftet!Bitte

lesen Sie hierzu auch meinen DISCLAIMER !!!!!

|

VORWORT

VORWORT

Wer macht sich

heutzutage schon noch die Mühe

mit Strumpfmasken und Pistolen bewaffnet eine Bank zu

überfallen?

Abgesehen von dem Risiko schon vor Ort gefasst zu werden,

könnten dabei auch Menschen verletzt und getötet werden,

was im Falle einer Verurteilung zu lebenslanger Haft führen

kann.

Die Risiko-Nutzenanalyse eines solchen Raubüberfalles ist also

extrem negativ,

da die Methoden der Polizei immer feiner und effizienter geworden

sind.

Dazu kommen noch die internen Sicherheitsmaßnahmen

der Bankfilialen mit Zeitschlössern, Videoaufzeichnung und

Panzerglasscheiben,

die für Ganoven ein nicht unerhebliches Hinderniss im Zugriff

auf das Geld anderer Leute darstellen.

Warum also dies alles auf sich nehmen, wenn es fast risikofrei

und bequem vom heimischen Computer zu bewerkstelligen ist?

Mal eben so zwischen Sportschau und zwei Bier...

Die modernen

Bankräuber haben aufgerüstet und sind mittlerweile

technisch auf dem Höchststand.

Dazu benötigen sie noch nicht einmal viel Equipment und

Verstand.

Alle Hardware kann man preiswert und bequem ganz legal

in jedem gutsortierten PC-Shop oder Elektronikdiscounter

erwerben.

Und die passende Software stellt in Zeiten des Internets

auch keine große Hürde mehr dar.

Ohne besondere Fachkenntnisse kann sich heutzutage jeder

Wald- und Wiesensurfer die nötigen Tools aus dem Web ziehen.

Meist kostenlos, in allen Sprachen und für die ganz Doofen

sogar fertig zusammengestellte Baukästen mit allem, was das Herz

begehrt.

Da können

Trojaner gebastelt, in Transferviren gepackt

und mittels eingebauter E-Mailfaker (in Mails als nettes Bildchen

getarnt)

via Spamming oder Verlinkung mit präparierten Webseiten

verbreitet werden.-

All

inclusiv!

Jeder Pennäler ist heute

theoretisch in der Lage solche Verbrechen zu begehen.

Dementsprechend sind potentielle Täter dann auch immer jünger

anzusiedeln.

Die Verfahren sind denkbar simpel.

Sie werden aber verstehen, dass ich hier von Details absehen

und auf keinen Fall eine Anleitung geben möchte.

Sinn dieses Beitrages soll vielmehr sein, dass der Einzelne

gewarnt

und wachsam ist, falls sich im Ernstfalle tatsächlich einmal

die eine oder andere Merkwürdigkeit auf dem eigenen Bankkonto

oder im Posteingang des E-Mailprogrammes abspielen sollte.

Denn:

Nur wer Gefahren kennt, kann sie auch vermeiden und weiß

notfalls,

was zu tun ist, um Schaden zu verhindern oder zu begrenzen.

Zurzeit gewinnen 2 neue

Betrugsmaschen immer mehr an Bedeutung.

Sie betreffen erstens das

OnlineBanking

und zweitens die Nutzung der Geldautomaten.

Lesen Sie im folgenden Beitrag, was Sie möglicherweise erwartet

und wie Sie sich trotzdem noch recht gut schützen können.

OnlineBanking

OnlineBanking

Phishing

per Trojaner

In einer Meldung

vom 08.

September 2004 heißt es:

Die

Fachzeitschrift "Internet World" warnt vor einer neuen

Betrugsmasche beim Online-Banking. Erstmals sei in Deutschland

ein Fall bekannt geworden, bei dem kriminelle Hacker ohne Zutun

des Opfers ein Homebanking-Konto plünderten, berichtet das

Magazin in München. Dazu manipulierten sie unbemerkt den Browser

des Opfers und schleusten ein Spionage-Programm

("Trojaner") ein. Anschließend versuchten die Hacker

6800 Euro auf ein Konto in Lettland zu überweisen......

Lesen Sie den Originaltext bitte hier weiter.

Jedes OnlineBanking

erfordert die Kenntnis eines

oder mehrerer Passwörter (PINs und TANs),

ohne die ein Zugriff auf das Nutzerkonto unmöglich ist.

Der erste Schritt ist also immer das Ausspähen dieser

Passwörter (Phishing)

mittels verschiedener Methoden. Phishing ist ein Kunstwort

aus Password und Fishing, also Fischen nach

Passwörtern.

Einmal besteht die Möglichkeit mittels Sniffer und ähnlichen

Netzwerkanalysern den gesamten Datentransfer in einem Netzwerk

oder einer Internetanbindung zu protokollieren und anschließend

die ebenfalls übertragenen Passwörter auszuspionieren.

Das funktioniert großartig bei unverschlüsselten Daten,

ist aber um einiges schwieriger bei 56 und 128 Bit

Verschlüsselung

von SSL-Verbindungen. SSL ist mittlerweile Standard bei

OnlineBanking,

so dass diese Methode aufgrund des großen Aufwandes

und dem notwendigen ganz erheblichen Know-how

heute kaum noch eine praktische Bedeutung hat.

Eine weitere Methode ist

das heimliche Installieren

eines Hardware-Keyloggers zwischen Tastatur und Rechner.

Dieser zeichnet in einem kleinen Speicher ebenfalls alle

Tastatureingaben auf

und kann später mit entsprechender Software ausgelesen werden.

Dies setzt aber natürlich einen Zugang zum PC voraus,

so dass dieses Verfahren nur intern und einem bestimmten

Personenkreis

(z.B. Arbeitskollegen) zugänglich wäre.

Allerdings lassen sich einmal installierte Keylogger

auch mittels Trojanern auslesen.

Die dritte Methode ist da

schon attraktiver!

Man versucht über gefakte E-Mails und nachgebaute Bankwebsites

den Kunden mit irgendwelchen Argumenten

betreffs seines bestehenden Kontos zur direkten Eingabe

von PINs und

TANs zu

bewegen, um dann anschließend unbemerkt

das Konto zu plündern. Angesichts der holprigen Formulierungen

und Rechtschreibfehler

im Text sollte eigentlich jeder diese Phishingmails leicht als solche

erkennen.

Wer dennoch darauf hereinfällt, vertraut zunächst der Echtheit

von Mail und Webseite,

so dass erst der nächste Kontoauszug den Diebstahl enthüllt.

Dann ist es für eine sinnvolle Gegenmaßnahme aber meist bereits

zu spät,

denn die Banken haften im Allgemeinen nicht für den so entstandenen

Schaden.

| So

könnte sich etwa wie in folgenden Beispiel eine E-Mail

mit dem Header X-Envelope-From:

<sicherheit@sparkasse.de>

X-Envelope-To: <info@technodoctor.de>

X-Delivery-Time: 1386538516

X-UID: 26321

Return-Path: sicherheit@sparkasse.de

und dem

Betreff: "Für Sie liegt eine neue Nachricht von

Sparkasse"

in Ihrem

Postfach einfinden.

|

| |

|

Die

Mail heuchelt Seriosität und vor allem Authentizität

vor um den Empfänger Glauben zu machen,

dass sie tatsächlich von irgendeiner Sparkasse (welche

auch immer) gesendet wurde

um Ihnen das neue SEPA-Verfahren zu erläutern.

Gleichzeitig wird freundlich angeboten, Ihnen die IBAN Ihrer SparkassenCard zuzusenden.

Wohlwissend, dass diese aktuell auf einigen älteren

Karten noch nicht standardmäßig aufgedruckt wurde,

werden Sie daher aufgefordert, diese durch Anklicken des

rot unterlegten Links anzufordern.

Dieser führt dann aber keineswegs zu einer echten

Sparkassen-URL, sondern wird z.B. überhttp://itracksmart.com/fns/index.php

auf

ständig wechselnde URLs wie z.B.:

http://automate-tchibo.ro//media/com_/shs/sparkasse/finanzgruppe.php

oder

http://myjemypara.eu//mini/myjem/eur/sparkasse/finanzgruppe.php

umgeleitet,

um gezielte Seitenblockaden durch Browser, Blacklists und

Provider zu umgehen.

|

|

Die beste Abhilfe

ist in diesem Falle nur ein gesunder Menschenverstand, Die beste Abhilfe

ist in diesem Falle nur ein gesunder Menschenverstand,

denn wer hier tatsächlich seine Kontodaten eingibt, darf

sich wirklich nicht

über sein dann schon bald schwindendes Bankguthaben

wundern! |

Die vierte Methode stellt

mittlerweile das Meisterstück in der Phishingszene dar.

Verschiedene Sicherheitslücken in den Browsern,

speziell dem Internetexplorer lassen sich für die unbemerkte

Installation

von Trojanermodulen auf fremden Rechnern nutzen.

Schon der Besuch einer bestimmten Website, das Herunterladen

einer präparierten Video,-Musik- oder Fotodatei sowie das Lesen

einer ansonsten völlig unauffälligen E-mail können zur

Infektion

des Systems mit einem Trojaner ausreichen.

Sogar eine Firewall und ein Virenwächter im Hintergrund

sind durchaus zu umgehen. Man "tunnelt" diese

Schutz-Tools

einfach durch Übertragung präparierter Datenpakete über

Browser

oder E-Mailprogramm, welche ja in der Firewall freigegeben sein

müssen,

da sie sonst nicht funktionieren. Auch der Antivirenwächter

erkennt dies meist nicht, da ja keine kompletten Viren oder

Trojaner

mit bekannten Signaturen übertragen werden,

sondern lediglich gepackte und somit bestens getarnte

Bruchstücke

der Spionagemodule, welche sich erst zu einem viel späteren

Zeitpunkt

entweder selbstständig oder auf ein Signal aus dem Web

hin zusammensetzen und dann aktiv werden.

Ist der Trojaner erst einmal bereit, ist das Ausspionieren

der vom Nutzer beim OnlineBanking eingegeben Passwörter

durch einen im Trojaner integrierten Software-Keylogger kein Problem mehr.

Sobald der Bankkunde mit der Originalwebsite (!!!)

seines Kreditinstitutes verbunden ist, übermittelt das fleißige

Modul

unbemerkt im Hintergrund alle eingegebenen Daten

an eine unbekannte Adresse im Netz,

unterbricht dann sofort die bestehende Verbindung zur Bank

und verhindert ab jetzt den erneuten Aufbau der Verbindung.

Der Bankkunde kann dann nicht mehr auf sein Konto zugreifen.

Er bekommt lediglich eine Fehlermeldung wie: "Server nicht

gefunden"

oder ähnlich und bemerkt daher den nun hinter seinem Rücken

ablaufenden Betrug möglicherweise erst nach Stunden.

Diese Stunden nutzen aber die modernen Bankräuber

um ganz normal von ihren Rechnern aus nun selbst Verbindung

zur Bank aufzunehmen und in Ruhe das Konto leerzuräumen.

Auch die Bank selbst hat keine Chance den Betrug zu verhindern.

Sie weiß ja nicht, dass gerade jemand anderes als der Kunde

selbst

die korrekten Original PINs und TANs missbraucht.

Dementsprechend entfällt formaljuristisch

auch jede Haftung von Seiten des Institutes,

da jeder Kunde für die Sicherheit seines eigenen PC's

verantwortlich ist.

Außerdem kann dieser wohl kaum beweisen,

dass nicht er selbst sein Konto unter Vorspiegelung

eines Betruges durch Dritte erleichtert hat.

Und auch noch eine fünfte Methode macht

etwa seit Anfang

2010

ihre Runde:

Die sogenannte 1-Cent Überweisung. Der Trick ist ebenso

einfach wie effizient.

Bei dieser Methode werden von Unbekannten kleinere Beträge (In

der Regel 1 Cent)

an beliebige Phantasiekontonummern oder ganze Nummernblöcke

überwiesen,

die den Kontoinhabern entweder nicht auffallen, oder oft auch

einfach ignoriert werden.

Dabei dient der kleine Trick lediglich dazu um festzustellen, ob

die anvisierte Kontonummer existiert.

Wäre dem nämlich nicht so, ginge der Cent ja ins Leere und

würde automatisch

zum Absender zurückgebucht werden. Haben die Betrüger nun

aufgrund der fehlenden Rückbuchung

erst einmal die Kontonummer des 1-Cent Empfängers, ist umgekehrt

auch eine Abbuchung selbst höherer Beträge einfach.

Sie müssen dann nämlich nur noch bei ihrer eigenen Bank

behaupten, das Recht zu haben,

per Lastschrift Beträge von dem fremden Konto einzuziehen.

Dabei könnte als Grund für die Forderung zum Beispiel ein vermeintlicher Kauf über

ein Onlineshop

oder eine angeblich beauftragte, sonstige kostenpflichtige

Dienstleistung

(Mitgliedschaft in einer Community oder Zugang zu einer Webseite)

angegeben werden.

Da die Bank nach einer EU-Richtlinie von 2009 mit Wirkung ab 2010

fortan nicht mehr prüfen muss,

ob Kontonummer und der in der Lastschrift angegebene Name des

Kontoinhabers auch wirklich zusammengehören,

können sich die Täter also nunmehr einen beliebigen Namen

ausdenken um die Abbuchung problemlos auszulösen.

Ob sie dazu tatsächlich berechtigt sind, überprüft die Bank

nach den in Deutschland aktuell gültigen Regeln

zur Durchführung von Lastschriftverfahren nicht näher.

Folge: Das Geld wird abgebucht und der Kunde hat nur dann eine

Chance auf problemlose Rückerstattung,

wenn er innerhalb einer Frist von 6 Wochen den Vorgang bei seiner

eigenen Bank widerruft.

Siehe auch:

http://www.spiegel.de/wirtschaft/service/0,1518,680691,00.html

Geldautomaten Geldautomaten |

|

| |

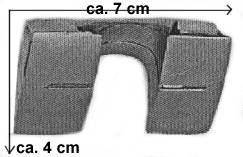

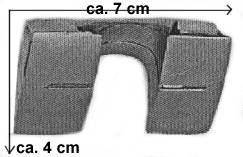

Solch ein

in Heimarbeit gefertigter

Kartenleser wird vor dem Schlitz

des Geldautomaten befestigt

und überträgt die Kartendaten

des Bankkunden an einen

in der Nähe befindlichen Empfänger. |

Einen Geldautomaten zu manipulieren,

stellt nach dem aktuellen Stand der Technik

auch kein größeres Problem mehr dar. Jeder Schüler kann mit

wenigen,

und preiswerten Mitteln einen kleinen Kartenleser bauen,

der dann einfach vor dem Schlitz eines Geldautomaten installiert

wird.

Bei Einführung der Karte durch einen Kunden werden dessen

Kartendaten gelesen

und während des Geldabhebens per Funk (Bluetooth usw.) an einen

versteckt in der Nähe

stehenden Empfänger übermittelt. Dieser zeichnet die Daten dann

entweder automatisch auf oder überträgt sie zeitsynchron auf

den Laptop des Diebes.

Die Daten werden anschließend auf eine Blankokarte geschrieben,

wie man sie in jedem Fachgeschäft völlig legal erwerben kann .

Zusammen mit der PIN-Nummer könnte nun das betreffende Konto

leergeräumt werden.

Da die erforderliche PIN-Nummer aber

nicht auf der Karte selbst gespeichert ist,

sondern nur eine Kartennummer, vergleicht der Zentralrechner der

Bank

die manuellen PIN-Eingaben des Kunden und die Kartennummer

mit einer internen Datenbank und ermöglicht dann erst eine

Auszahlung .

Wird die PIN etwa 3 x falsch eingegeben, veranlasst er

stattdessen

den Einzug der Karte und evtl. Sperrung des Kontos.

Durch diese Limitierung auf nur 3 Versuche ist die Karte ohne PIN

Nummer

also unbrauchbar und somit relativ sicher.

Also besteht der nächste Schritt im Ausspähen der PIN.

Hier gibt es wieder verschiedene

Möglichkeiten.

Ein alter Hut ist das Markieren der vom Kunden gedrückten Tasten

durch vorheriges Auftragen bestimmter Substanzen,

die erst unter UV-Licht die Fingerabdrücke des Bankkunden

sichtbar werden lassen.

Dann gibt es noch komplette Folientastaturen, die über die

Originaltastatur geklebt werden

und Ihre Daten ebenfalls speichern oder per Funk

weiterübermitteln.

Eine weitere, effiziente Methode ist das versteckte Anbringen

einer Videokamera

in der Nähe oder unter einer Blende im oberen Teil des

Automaten.

Aber auch über kleine Spiegel oder von hinten über die Schulter schauende

Personen

können die Tastatureingaben leicht in falsche Hände geraten.

Das Ergebnis ist immer gleich:

Haben die Ganoven erst einmal Kartendaten und PIN beisammen,

werden meist mit mehreren Kartenkopien und an verschiedenen Orten

im Ausland

größere Beträge zeitgleich abgehoben und das Konto so

über ein

Vielfaches des Kreditrahmens hinaus belastet.

Durch die Datenverzögerung zwischen In- und Ausland wird dies

unter Umständen

erst Stunden oder Tage später bemerkt, wenn die Beträge

von ausländischen Banken dann vom Konto abgebucht werden.

Europol

hebt internationales

Europol

hebt internationales

Skimming-Netzwerk aus

(Meldung vom

21.11.2008 /14:55)

Innenminister

fordern Schutz

Innenminister

fordern Schutz

vor

manipulierten Geldautomaten

(Meldung vom

21.11.2008 /12:02)

Auch die seit einiger Zeit neu

eingeführten Karten mit Chip lassen angesichts folgender

aktueller Horrormeldungen

im Newsletter auf heise.de

nicht

gerade Vertrauen in (angeblich effizientere)

Sicherheitsvorkehrungen der Bankbranche aufkommen:

31C3: Kredit- und

Bankkarten mit Chip "total unsicher" (28. Dezember 2014)

Sicherheitsforscher

haben bekannte Attacken auf Bank- und Kreditkarten, die dem

EMV-Standard folgen und auf Chips zum Manipulationsschutz setzen,

zusammengefügt und so den "Panzer" um Transaktionen

fast völlig ausgehebelt. Die Verifikation einer elektronischen

Kartenzahlung mit PIN sei "total unsicher", warnte

Andrea Barisani von der italienischen Sicherheitsfirma Inverse Path am Samstag auf dem 31. Chaos

Communication Congress (31C3) in Hamburg. Es sei ihm zusammen mit

Kollegen gelungen, bekannte Angriffe auf chipbestückte Bank- und

Kreditkarten zu kombinieren und so die deren

Sicherheitsfunktionen schier vollständig zu umgehen.

Lesen Sie HIER weiter

(Meldung vom 28.12.2014)

Abgesehen davon gibt es sogar

Methoden die offensichtlich nicht einmal mehr spezielle

Kartenkopien oder Kundendaten benötigen, sondern mit direkten

Angriffen auf die Bankserver realisiert werden können,

wie Sie etwa folgender Meldung entnehmen können:

Anunak: So geht

Bankraub im 21. Jahrhundert

Die

Security-Spezialisten von Fox-IT und Group-IB dokumentieren die

Aktivitäten einer russischen Bande, die in die Netze von Banken

eingebrochen ist und von dort aus Geldautomaten ausgeräumt hat.

Rund 25 Millionen Dollar haben die so geklaut.

Lesen Sie HIER weiter

(Meldung vom 23.12.2014)

Was man tun kann

Zwar arbeiten die Banken ständig an neuen Methoden,

die das Banking endlich sicher machen sollen,

aber es wird wohl nie eine 100 %ige Sicherheit geben

und der Kunde ist immer der Dumme,

wenn wieder mal ein neues Konzept geknackt wurde.

So sollen etwa bei jedem Kontozugriff neue PINs und TANs

erst kurz nach dem Einloggen auf der Bankseite

per verschlüsselter E-Mail an den Kunden übertragen werden

und nur noch so lange gültig sein, bis dieser den Vorgang

abgeschlossen hat.

Beim nächsten Besuch erhält er dann wieder neue Nummern.

Aber auch das ist meiner Meinung nach kein unlösbares Problem.

Daten und E-Mail können abgefangen, Passwörter entschlüsselt

und parallele Kontotrasnaktionen aus dem oder ins Ausland

vorgenommen werden.

Dies könnte man allerhöchstens durch eine welt- oder zumindest

europaweite Echtzeitsynchronisation der Zentralrechner

verhindern.

Von solch globalen Sicherheitsmaßnahmen

sind wir aber wohl noch Lichtjahre entfernt.

Entscheidet man

sich dennoch für OnlineBanking,

sollte man einen gewissen Sicherheitsstandard auf seinem Rechner

einhalten.

Dazu gehören tägliche Updates der Antivirensoftware und

Firewall

ebenso, wie das Scannen nach Trojanermodulen vor

jedem Zugriff

auf das eigene Konto.

Passwörter, Geheimnummern und Kontodaten sollten

niemals auf der Festplatte abgespeichert werden.

Auch nicht in verschlüsselter Form!

Und

bitte beachten Sie:

Kein

Kreditinstitut wird Sie jemals zur Eingabe

persönlicher Daten oder Geheimnummern

per E-Mail auffordern!

Falls Sie Ihre

Bankgeschäfte aus einem Internetcafe heraus abwickeln,

sollten Sie sich vorher über die installierten

Sicherheitsmaßnahmen

im Klaren sein. Diese sind leider in der Regel völlig

unzureichend.

Außerdem müssen Sie unbedingt alle

persönlichen Daten

im Browsercash und Verlaufslisten von Windows manuell löschen

bevor Sie das Terminal verlassen.

Ansonsten könnte ein sachkundiger User nach Ihnen

Ihre noch gespeicherten Daten leicht ausspähen und missbrauchen!

Die

Geldautomaten kann man dagegen relativ sicher nutzen,

wenn man sich der geschilderten Gefahren bewußt ist.

Beobachten Sie stets die Umgebung!

Weisen Sie dicht hinter Ihnen stehende Personen

ruhig auf den erforderlichen Sicherheitsabstand

hin.

Treten diese danach nicht zurück,

brechen Sie den Vorgang sicherheitshalber ab.

Untersuchen Sie den Kartenschlitz und Eingabefeld

auf ungewohnte Veränderungen, wie Folien etc. und Blenden

oberhalb der Tastatur auf eventuelle Schlitze oder kleine

Löcher.

Lockere Teile oder Verblendungen sind fast immer

gefälschte Komponenten!

Auch in Sichtweite parkende Fahrzeuge

mit Laptop-bedienenden Insassen sind suspekt.

Verhalten Sie sich im Verdachtfalle ruhig.

Machen Sie keine weitere Eingaben.

Brechen den laufenden Vorgang so rasch wie möglich ab.

Entfernen Sie sich dann ganz normal und ohne Hast

vom Geldautomaten und benachrichtigen Sie unauffällig die

Polizei.

Selbst wenn dies zu einem Fehlalarm führen sollte,

ist das immer noch besser als ein gelungener Betrug.

FAZIT:

Die Systeme

müssen sicherer werden.

SSL-Verschlüsselung alleine ist nicht genug.

Eine weitere

Maßnahme wäre etwa die

biometrische

Erfassung personenspezifischer

Eigenschaften.

Eine Tastatur mit Fingerprintmodul könnte den Kunden

sicher identifizieren und wäre so gut wie fälschungssicher.

Diese Module sind schon länger im Handel und relativ preiswert.

Es gibt Zusatzmodule und auch komplette Tastaturen

mit integriertem Fingerprintscanner.

Sie könnten sowohl am heimischen Rechner beim OnlineBanking

als auch am Geldautomaten eingesetzt werden.

Damit das welt- oder europaweit funktioniert,

muss auch hier Datenabgleich mit dem Ausland

erfolgen.

Um speziell

einen Missbrauch der Geldkarten zu verhindern,

könnten zusätzlich zum Auslesen von CHIP

und Magnetstreifen

noch die optischen

Parameter

der Karte (Hologramm/Aufdrucke etc.)

erfasst werden. Damit wäre die Bedienung des Geldautomten

nicht mehr ohne Weiteres mit Kartenkopien möglich,

da das Hologramm recht fälschungssicher sein dürfte.

Betrug wäre dann nur noch mit überschriebenen

Originalkarten möglich, die aber wohl nicht so einfach in

größeren Mengen zu beschaffen sein dürften.

In Kombination mit der biometrischen Erfassung hätte man

schon einen recht brauchbaren Sicherheitsstandard.

Damit könnten sowohl Kunden als auch Banken leben.

MEINE

MEINUNG:

Am besten

komplett

auf OnlineBanking verzichten!

Solange die Banken in voller Kenntnis der Sicherheitslücken

ihren Kunden auch noch den schwarzen Peter zuschieben,

sollte man lieber die paar Schritte zur nächsten Bank

auf sich nehmen und seine Geschäfte persönlich erledigen.

Erst wenn der Gesetzgeber die Bankkunden

durch alleinige

Haftung der Banken ausreichend schützt,

ist ONLINEBANKING wirklich empfehlenswert.

DER

TECHNODOCTOR