Jäger und Sammler

Illegale Abbuchungen

und

legale Datenspionage leichtgemacht.

Warum sie bei Kartenzahlungen

vorher genau lesen sollten,

was Sie auf dem Beleg

unterschreiben.

(Stand: 26.August 2010)

(Update: 2010)

(Update: 2011)

(Update: 2012)

(Update: 2014)

(Update: 2015)

(Update: 2016)

(Update: 2017)

(Update: 2018)

(Update: 2019)

(Update: 2020)

ACHTUNG...!!!!

ACHTUNG...!!!!

Dieser

Artikel entspricht meinem Kenntnisstand von August 2010 und beruht auf eigenen

Erfahrungen

sowie Informationen verschiedener PC Fachforen und Securityseiten.

Durch diesen Beitrag sollen grundsätzlich keine an der

Datenverarbeitung beteiligten Personen

oder Firmen diskriminiert oder gar kriminalisiert werden! Es

werden lediglich allgemein bestehende Möglichkeiten

eines Datenmissbrauchs beim Lastschriftverfahren aufgezeigt und

Tipps gegeben, wie man dies vermeiden kann.

Für Rechtsnachteile, die Dritten aus der Verwendung dieser Infos

entstehen, wird nicht gehaftet!

Bitte lesen Sie hierzu

auch meinen DISCLAIMER !!!!!

| Vorwort Wer kennt

das nicht auch?

Sie stehen an der Kasse eines Supermarktes oder wollen

Ihr Auto aus der Werkstatt holen,

und nun stellen Sie fest, dass Sie nicht genug Bargeld

bei sich haben.

Heutzutage eigentlich kein Problem: Es gibt schließlich

die Kartenzahlung!

Gesagt, getan - die Karte verschwindet im Terminal und

Sie warten nur noch auf die Aufforderung

der Kassiererin zur Eingabe Ihrer PIN Nummer.

Die allerdings reicht Ihnen stattdessen einen Kuli, um

den Ausdruck des Terminals zu unterschreiben.

Natürlich kommen Sie dem Wunsch sofort nach und setzen

Ihre Unterschrift vertrauensvoll auf den Ausdruck.

Naja, warum auch nicht? Damit willigen Sie ja lediglich

in den Einzug des Rechnungsbetrages

per Lastschriftverfahren von Ihrem Konto ein.

Außer der Bank und Ihrem Supermarkt bzw. dessen EC-Netzbetreiber

bekommt ja niemand Ihre Daten zu

sehen,

ganz davon abgesehen, dass diese ohnehin sofort nach der

Abbuchung wieder gelöscht werden.

Ist also praktisch und völlig sicher, und ansonsten wird

schon alles seine Richtigkeit haben.

Meinen

Sie das wirklich? Dann lesen Sie mal einfach diesen

Beitrag weiter.

History

Bargeldloses

Zahlen mit Debitkarten ist nun schon über 40 Jahre alt.

Die in Europa erstmals ab 1968 ausgegebenen Eurocheque-Karten und die in den

USA ab 1970 ausgegebene ATM -Karten

(engl. "Automated Teller Machine" = Geldautomat)

sind die Urahnen unserer heutigen Debitkarten (engl. "debit"

= Kontobelastung),

die zur bargeldlosen Bezahlung oder zum Abheben von

Bargeld am Geldautomaten eingesetzt werden

können.

Im Unterschied zu Kreditkarten (MasterCard, VISA

usw.) wird nach der Kartenbenutzung

am Terminal eines Geschäftes oder einem Geldautomaten

das Girokonto des

Karteninhabers sofort

(bei Zahlung mit PIN) oder zumindest innerhalb weniger

Tage (bei Zahlung mit Unterschrift) belastet.

Quellen:

http://de.wikipedia.org/wiki/Debitkarte

http://www.eurocheques.de/history.html

Seitdem

wurden die Systeme ständig weiterentwickelt und sollen

deshalb angeblich immer sicherer geworden sein.

Aber wo Licht ist, ist auch Schatten! Schon bald

beschäftigten sich auch Hacker sowie technisch versierte

Kriminelle

mit den Grundlagen der modernen Kartenzahlungssysteme.

Lag es den Hackern wohl vor allem am Aufspüren und der

Veröffentlichung

von systeminternen Sicherheitslücken und sonstigen

Schwachstellen, bastelte die kriminelle Szene bereits

unter Nutzung

dieser Erkenntnisse an der praktischen Verwertung mit dem

Ziel, durch allerlei Tricks die Konten ahnungsloser

Bankkunden zu filzen.

Diese Betrugsverfahren gingen seitdem u.a. als "Skimming" in

die Annalen der Krimnalgeschichte ein.

Die

Jäger: "Skimming"...

Wer bisher tatsächlich glaubte,

dass der bargeldlose Zahlungsverkehr per Karte halbwegs

sicher wäre,

der wurde nicht nur durch die Horrornachrichten etwa um

das Jahr 2004

bezüglich manipulierter Geldautomaten eines

Besseren belehrt,

sondern ab 2008

geisterten auch noch Nachrichten von manipulierten

Zahlungsterminals etwa an Supermarktkassen

durch die Medien.

Da wurden etwa in vorangegangenen, nächtlichen

Einbrüchen auf Baumärkten heimlich Funkchips in die

Kassenterminals eingebaut,

die den Tätern in den Tagen darauf ermöglichten, alle

relevanten Kartendaten der bargeldlos bezahlenden Kunden

einschließlich PIN

abzufangen und anschließend zusammen mit einer daraus

nachträglich erstellten Doublette der Karte über

Geldautomaten und

Zahlungsterminals im Ausland die Konten ihrer Opfer

leerzuräumen. Im Ausland vor allem deshalb, weil

deutsche Bankautomaten

Doubletten erkennen und unverzüglich einziehen würden.

Außerdem ist die Gefahr bei frischer Tat an einem

Geldautomaten ertappt

zu werden, wegen der zeitversetzten nichtsynchronen

Datenübertragung vom Automaten im Ausland zum

Kontoserver in

Deutschland, praktisch gleich null. Laut BKA gab es

alleine 2007 weit über 1000 Skimming-Fälle zumeist in

Form von Manipulationen

an Geldautomaten. Aber auch manipulierte Terminals in

Baumärkten und Discountern erfreuen sich wachsender

Beliebtheit in der

einschlägigen

Skimmingszene.

Siehe auch:

http://www.sueddeutsche.de/geld/datensicherheit-spion-an-der-supermarktkasse-1.194052

Dabei

ging man im Falle der manipulierten Bankautomaten meist

so vor:

Durch spezielle Aufsätze vor den Kartenleseschlitz eines

Geldautomaten konnten die auf dem Magnetstreifen der

Karte gespeicherten

Kontodaten ausgelesen und z.B. direkt per Funk an die in

der Nähe wartenden Täter gesendet werden. Die

Geheimzahl selbst dagegen

wurde entweder mittels über die terminaleigene Tastatur

geklebte Folientastaturen oder eine versteckt angebrachte

Minikamera im

oberen Teil des Bankautomaten ermittelt. Diese Daten

reichten aus, um ene Doublette der Originalkarte zu

erstellen und mittels der

ebenfalls ergaunerten PIN problemlos zu nutzen.

Siehe

dazu auch meine Beiträge:

Bankraub ganz leicht gemacht

Skimming per 1-Cent-Überweisung

Bei der

neuen Variante etwa ab 2008 liefert der im

vorangegangenen "stillen Einbruch" ins

Terminal eingesetzte RFID-Chip per Funk

automatisch sowohl die Daten aus dem Magnetstreifen der

Karte als auch zusätzlich die vom Kunden über Tastatur

eingegebene PIN.

Weder Kunde noch Kassiererin können in diesem Moment

erkennen, dass hier Daten nach aussen gefunkt werden.

Die übertragenen Daten werden wegen der nur sehr

geringen Sendeleistung des Funkchips von den Tätern

meist in unmittelbarer Nähe

(Parkplatz) in einem möglichst unauffälligen Fahrzeug (Lieferwagen

etc.) mit dem Laptop empfangen und gespeichert. Diese

Daten bilden

dann die Grundlage zur Erstellung einer Kartendoublette.

Davor schützen auch nicht die seit einiger Zeit auf dem

Terminalgehäuse

aufgebrachten Siegel, welche die Unversehrtheit des

Gehäuses garantieren sollen. Diese lassen sich mit

entsprechenden Tricks leider

ebenso leicht und unversehrt ablösen, als auch nach der

Manipulation wieder aufbringen. Einzig und alleine das regelmäßige

Wiegen des

kompletten Terminals und die Untersuchung der

Kassenumgebung mit einem Funkscanner können hier

effektive Abhilfe schaffen und

manipulierte Geräte sicher ausspüren.

Siehe

dazu auch meinen Newsletter vom 09.Juli

2010 sowie

folgenden Link:

http://www.datenschutzbeauftragter-online.de/vorsicht-bei-kartenzahlung/

Hier finden

Sie nützliche Hinweise und Notrufnummern Hier finden

Sie nützliche Hinweise und Notrufnummern

zum sofortigen Sperren Ihrer Karte:

http://www.zvt-news.de/categories/15-Kartenbetrug

Was lag also näher, als den

Zahlungsverkehr aus "Sicherheitsgründen" ganz

auf das Unterschriftenverfahren,

also ohne Eingabe von PIN-Nummern umzustellen, und so den

Kunden damit endlich ein "wirklich sicheres"

Verfahren zum Lastschrifteinzug anzubieten?

Die Kartendoublette lässt sich

ohne zugehörige PIN zwar nicht mehr für eine direkte

Bargeldabhebung im Ausland nutzen,

aber weiterhin können mit Hilfe im Terminal

implantierter Chips Kontodaten wie BLZ und Kartennummer

mitgeloggt

und z.B. für unerlaubte Abbuchungen im Rahmen getürkter

Lastschrifteinzugsverfahren missbraucht werden.

Allerdings besteht in diesem Falle wenigstens die

Möglichkeit der rechtzeitigen, Rückbuchung (Widerruf)

mit sofortiger Wirkung

und einer Strafanzeige bei der Polizei, falls dem

Kartenbesitzer der unrechtmäßige Eintrag in seinen

Kontoauszügen auffällt.

Dabei gibt es grundsätzlich 2 Arten

von Lastschriften:

Nämlich das Lastschrifteinzugsverfahren und das Lastschriftabbuchungsverfahren.

Auf jeden Fall sollte das Konto immer gut beobachtet

werden, da normalerweise eine Rückbuchung

beim Einzugsverfahren nur

innerhalb von 6 Wochen und beim Abbuchungsverfahren

grundsätzlich gar nicht möglich

ist.

Dennoch bieten die meisten Banken ihren Kunden aus

Kulanz auch beim Abbuchungsverfahren

oft zumindest noch eine

Rückbuchungsmöglichkeit innerhalb

von 2 Tagen nach Abbuchung an.

Verschläft man diese Fristen (wer zieht schon jeden Tag

einen Auszug?), ist das Geld leider erst einmal weg!

Wird nach einem vorangegangenen gerichtlichen Verfahren (z.B.

erfolgreiche Klage gegen die Abbuchung/den Abbucher)

die Rückbuchung dagegen per

Urteil angeordnet, werden alle oben

genannten Fristen gegenstandslos.

Nicht selten werden nach

Widerspruch oder Rückbuchung Ihrerseits dann zunächst

einmal sog. "Inkassofirmen"

mit mehr oder weniger seriösen Einschüchterungsmethoden

tätig, wobei sie angeblich aber immer nur

im Auftrag des Anspruchstellers (Onlineshop

etc.) handeln, auf welchen sie dann auch gerne als

alleine

Verantwortlichen verweisen, sobald Sie diese Methoden mit

juristischen Mitteln oder Strafanzeige beantworten.

Reagieren Sie darauf nicht, könnte der nächste Schritt

der Inkassofirma auch in der kostenpflichtigen Abmahnung

durch eine Anwaltskanzlei bestehen, welche meist auf

derartige Dienste spezialisiert ist.

Einschlägige Adressen finden sich im Internet. Ansonsten

werden private Anfragen an das Inkassounternehmen

von diesem auch gerne mit Hinweis auf die überwachende Finanzdienstleistungsaufsicht

(BaFin) abgewimmelt.

Dem Kontoinhaber ist bei jeder

unberechtigten Abbuchung auf jeden Fall anzuraten,

unabhängig vom tatsächlichen Erfolg einer

Rückforderung Strafanzeige bei der

Polizei zu erstatten,

und zwar zunächst einmal gegen Unbekannt.

Denn die abbuchende Firma muss keineswegs automatisch

identisch mit dem eigentlichen Täter sein,

falls es einen solchen geben sollte.

In der Tat könnte ja ein Unbekannter geskimmte

Kontodaten zum Einkauf bei Onlineshops oder zur

Freischaltung

kostenpflichtiger Web-Zugänge missbraucht haben, und nur

diese Person könnte

also als Täter

überhaupt strafrechtlich belangt werden. Ob im

anschließenden Ermittlungsverfahren der

Staatsanwaltschaft

gegen Unbekannt dann dieser

wirkliche Täter auch tatsächlich

ermittelt und das abgebuchte Geld unter Umständen

per Urteil zurückgefordert werden kann, bleibt

allerdings mehr als fraglich.

In der Regel werden solche Verfahren (zumindest im

Einzelfalle) nach einigen Wochen einfach eingestellt,

weil (angeblich) der/die Täter nicht ermittelt werden

konnten. Fakt ist dann meist auch die Tatsache,

dass Zeitaufwand und Kosten solcher Ermittlungsprozeduren

ohne

vorliegendes öffentliches Interesse

zumindest bei kleineren Beträgen den eigentlichen

Streitwert erheblich übersteigen.

Treten unberechtigten Abbuchungen einer bestimmten Firma

dagegen gehäuft oder gar massenhaft auf,

stehen die Chancen aufgrund eines möglichen,

öffentlichen Interesses weitaus günstiger.

Man tut also gut daran, als Betroffener mal ein wenig in

den einschlägigen Internetforen zu googlen,

entsprechende Treffer auszudrucken und gleich bei der

Anzeige mit einzureichen.

Siehe dazu auch:

http://de.wikipedia.org/wiki/Bankenaufsicht#Bankenaufsicht_Deutschland

http://www.geldmarie.at/banken/lastschrift.html

http://www.juraforum.de/forum/kaufrecht-leasingrecht/lastschrift-rueckbuchung-310843

Skimming per 1-Cent-Überweisung

Die Sammler: Datenhandel für lau...

Sicherlich reduziert der Verzicht auf die PIN zugunsten

einer Unterschrift die Effizienz der o.g.

Skimmingverfahren.

Aber sicher ist dieses Prozedere noch lange nicht. Leider

ist aber gerade das Unterschriftenverfahren

mit möglicherweise erheblichen Nachteilen für den

Karteninhaber verbunden.

Denn selbst, wenn alles seinen legalen Weg geht und der

Kunde am Terminal mit seiner Unterschrift einem

Lastschrifteinzug zustimmt,

kann er sich aufgrund juristischer Fallstricke damit

erhebliche Rechtsnachteile durch möglichen Missbrauch

seiner Daten einhandeln.

Diese liegen hier primär aber weniger im Bereich

unautorisierter Abbuchungen oder Skimming, sondern

vielmehr in der Möglichkeit

von ganz legaler Vorratsspeicherung und sogar Handel mit

sensiblen Datensätzen, die in diesem Falle leider nicht

mehr nur aus

Kontonummer und Bankleitzahl bestehen,

sondern durchaus auch noch den vollständigen

Namen und die Adresse des

Kunden

umfassen könnten. Legal wäre dies deshalb, weil Sie ja

selbst meist unbemerkt und damit unfreiwillig

eine Einwilligung

zur Nutzung dieser Daten erteilen, wenn Sie etwa auf

einem solchen Beleg zum Lastschriftverfahren den Text

auf der Rückseite kritiklos unterschreiben:

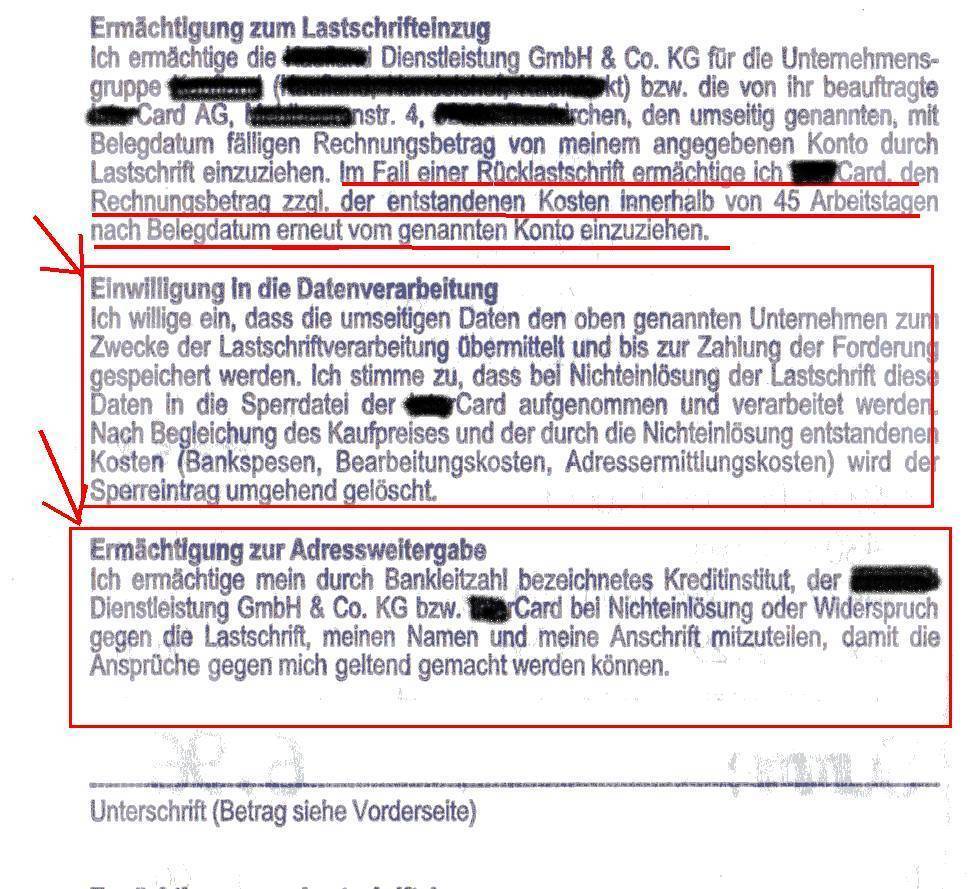

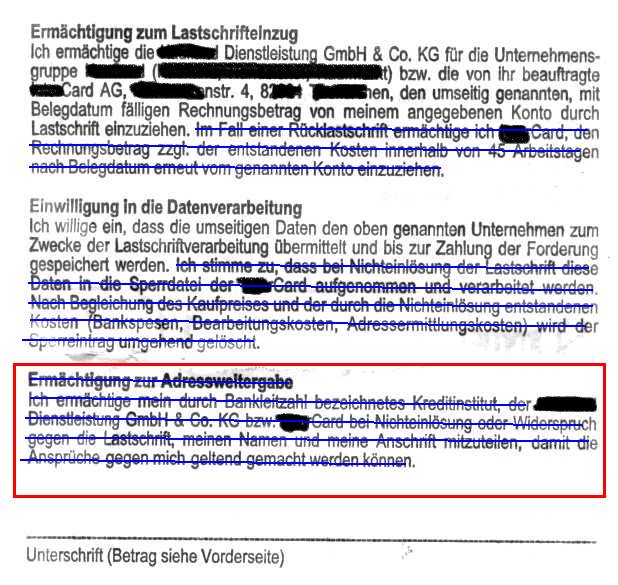

In vorliegenden

Beispielen wurden der Anspruchsteller und dessen EC-Netzbetreiber

aus Datenschutzgründen

geschwärzt.

Die rot markierten Passagen bzw. Abschnitte sind für das

eigentliche Lastschriftverfahren nicht nur unnötig,

sie stellen zudem ein erhebliches Risiko für den

Datenschutz des Kunden dar und implizieren

mögliche Rechtsnachteile für den Kontoinhaber z.B. im

Falle eines Widerrufes oder auch noch so kurzer,

mangelnder Deckung des Kontos, etwa beim leicht

verspäteten Eingehen des Gehaltes.

Dazu kommen weitere, weder vom Kontoinhaber verursachten

noch zu verantwortenden

Buchungsfehler wie Zahlendreher, fehlerhafte Beträge,

Storno oder Mehrfachabbuchungen z.B. durch eine

Datenpanne

beim ausführenden Kreditinstitut.

Bitte beachten Sie ganz besonders den speziellen

Passus auf dem rechten Beleg! Bitte beachten Sie ganz besonders den speziellen

Passus auf dem rechten Beleg!

Dort wird allen Ernstes eine Löschung der einmal

erstellten Sperrdatei davon abhängig gemacht,

ob der jeweilige Händler

überhaupt an diesem Sperrverfahren teilnimmt oder nicht.

Tut er es nämlich nicht, ermächtigen Sie mit Ihrer

Unterschrift den EC-Netzbetreiber

sogar zur Dauerspeicherung Ihrer

einmal erhobenen Daten und verzichten zumindest formell

auf jeglichen Löschungsanspruch .

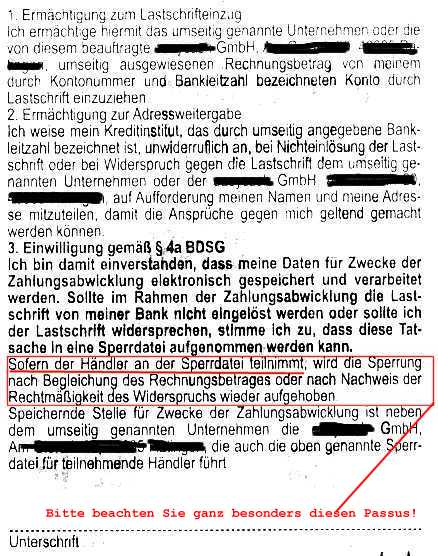

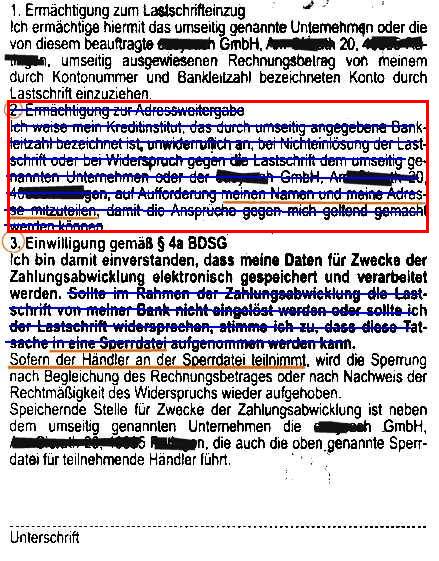

Ein

weiteres Beispiel ist etwas aktueller (Stand

2012) und stammt von einem anderen EC-Netzbetreiber.

Der Text ist hier zwar scheinbar ein wenig

unverfänglicher verfasst, erfüllt aber aber bei genauer

Betrachtung

exakt den gleichen Tatbestand. Auch hier rate ich Ihnen

dringendst, die rot eingerahmten Bereiche

ersatzlos zu streichen und lediglich dem grün

gerahmten Passus mit Ihrer Unterschrift

zuzustimmen.

In allen diesen

Fällen würde man also mit einer einzigen Unterschrift zusätzlich zur

notwendigen Zustimmung

zum Einzugsverfahren den EC-Netzbetreiber

sowie eine nicht überschaubare Anzahl

mit der weiteren

Bearbeitung beauftragter Unternehmen, Subunternehmen oder

sonstiger Institutionen ausdrücklich ermächtigen,

sensible Daten in Sperrdateien zu speichern, an Dritte

weiterzugeben und dafür auch noch Gebühren unbekannter

Höhe

(Bankspesen, Bearbeitungskosten,

Adressenmitteilungskosten) in Rechnung zu stellen.

Zwar ist dieses Prozedere alleine an sich noch keineswegs

unseriös, solange der Kunde ausdrücklich und umfassend

schon vor der

Kartenzahlung über wirklich alle diese

Zusammenhänge informiert wird und diesen auch zustimmt.

Aber selbst dann erscheinen mir die genannten Klauseln

bei genauer Betrachtung zumindest extrem kundenfeindlich

und vor allem alles andere als transparent!

Denn wer liest schon diese mehr oder weniger versteckten

Aushänge mit Hinweisen zum Lastschriftverfahren

etwa im Eingangsbereich eines Kaufhauses oder an der

Seite eines Kassenterminals, wenn er bereits in einer

drängelnden Kundenschlange steht?

Und welche Kassiererin weist die ansonsten

unterschriftswiligen Kunden auch noch jedes Mal

ausdrücklich auf

die möglichen juristischen Fallstricke des

Abbuchungsbeleges hin?

In

den "Hinweisen

zur Erhebung personenbezogener Daten bei der Bezahlung

mittels EC-Karte"

auf der Seite des unabhängigen Landeszentrums

für Datenschutz Schleswig-Holstein heißt es dazu

unter anderem:

Zitat: "...In

diesem Fall ist durch gut erkennbare Hinweisschilder an

der Kasse auf den Zweck der Erhebung

(Abrechnung mit der Bank / Betrugsbekämpfung) von Name

und Anschrift hinzuweisen.

Die Nutzung der EC-Karte mit Unterschrift kann in diesem

Fall eine Einwilligung unter besonderen Umständen

(Zeitdruck an der Kasse) gem. § 4a Abs. 1 S. 3

Bundesdatenschutzgesetz (BDSG) darstellen...."

Zudem sollen an der Bearbeitung

eines Lastschriftverfahrens auch ohne jegliche

Komplikationen keineswegs nur

der auf dem Beleg ausgewiesene Anspruchsteller und sein EC-Netzbetreiber

beteiligt sein,

sondern in der Regel bis zu 5 oder mehr Zwischenstationen

(Subfirmen) durchlaufen werden,

welche zumindest in dieser Periode allesamt Zugriff auf

die jeweiligen Datensätze der Kunden erhalten.

Dazu ist eine Vorratsdatenspeicherung unerlässlich, da

viele der einzelnen Datensätze aus technischen Gründen

erst einmal gesammelt und katalogisiert werden müssen,

bevor man sie in Paketen auf die verschiedenen,

ausführenden Bankinstitute verteilen kann, um

schließlich die Beträge einziehen zu können.

In einem Beitrag der Anwaltskanzlei Ferner

Alsdorf wird

diese Vernetzung auch für Laien recht verständlich

beschrieben.

Dort heißt es u.a.:

Zitat:

"....Im Regelfall wird man 5

Parteien haben, die an der Zahlung beteiligt sind (manchmal

4, keinesfalls aber 2):

Einmal den Kunden, dann den Supermarkt, dann das

Unternehmen, das für den Supermarkt die Transaktion

leitet –

und “auf der anderen Seite” das Kreditinstitut

des Kunden, das ihm die Karte ausgegeben hat sowie ein

Transaktionsinsitut,

das zwischen Kreditinstitut des Kunden und

Transaktionsinstitut des Supermarkts geschaltet ist.

Dazu kommt natürlich noch das Kreditinsitut des

Supermarktes, womit wir in der Summe sogar

auf bis zu 6 Parteien kommen können..."

Den kompletten Beitrag finden Sie

hier:

http://www.ferner-alsdorf.de/2010/05/kartenzahlung-der-nachste-datenschutzrechtliche-aufreger

Dabei möchte ich den beteiligten

Firmen hier grundsätzlich keineswegs "unlautere

Absichten" beim Datensammeln

oder gar vorsätzlichen Missbrauch der Daten bis hin zum

Datenhandel unterstellen! Dies ist und bleibt alleine

Sache

der Datenschutzbeauftragten und final der

Staatsanwaltschaft. Aber sicher ausschließen lassen sich

solche Machenschaften

andererseits auch nicht gerade! Und solche im Beleg

untergeschobenen, meist noch dazu in schlecht lesbarem,

blassgrau gehaltenem Klauselsalat, sind auch nicht gerade

ein Musterbeispiel an kundenfreundlicher Transparenz!

Sie bilden aber durchaus eine praktische Grundlage zum

sorglosen und möglicherweise profitablem Umgang mit

zweckentfremdeten Kundendaten.

So muss man sich dann natürlich auch nicht mehr wundern,

wie wohl die eigene Adresse und Telefonnummer

in die Werbe-Listen irgendwelcher Wald- und Wiesenfirmen

geraten sein könnten.

Dazu kommt noch, dass jede dieser Zwischenstationen

zugleich auch eine potentielle Datenquelle für

firmenfremde,

kriminelle Elemente darstellt, die zum Beispiel gezielt

Sicherheitslücken der Firmen ausnutzen könnten, um sich

ins Netzwerk

zu hacken und Daten abzugreifen. Dazu kommt das interne

Risiko korrupter Mitarbeiter gerade im Bankenwesen,

wie alleine schon die jüngsten Datenskandale durch zum

Verkauf angebotene "Steuersünder-CDs" aus der

Schweiz

eindrucksvoll bewiesen haben. Unterschreibt man also

kritiklos alle Passagen

des Beleges,

erleichtert man durch Teillegalisierung der ansonsten

ohnehin eher im datenschutzrechtlichen Grenzbereich

verdeckt ablaufenden Verfahren im Prinzip auch den

missbräuchlichen Handel mit den eigenen Daten und

verwirkt so,

aufgrund einer gewissen Mitschuld durch zu sorglosen

Umgang mit diesen, von vorneherein so manchen späteren

Regressanspruch.

Auf der Seite des IITR

– Institut für IT-Recht findet

sich u.a. folgender Beitrag:

Zitat: "...Wer

mit Maestro/EC-Karte im Handel bezahlt, sollte wissen,

was da von ihm gespeichert wird.

Die weit verbreitete Ansicht, dass nur Zahlungsdaten für

den aktuellen Vorgang übermittelt

(und dann verworfen) werden, ist im Regelfall falsch.

So speichert z.B. das verbreitete Verfahren “easycash” einiges

mehr als nur die aktuellen Zahlungsdaten

zur aktuellen Transaktion.... "

Lesen Sie bitte hier weiter:

http://www.datenschutzbeauftragter-online.de/datenspeicherung-bei-kartenzahlung/

So

sollen alleine per easycash-Verfahren bereits

Informationen von ca. 50 Millionen Verbrauchern

gespeichert,

sowie unerlaubt zur Erstellung und Weitergabe von

Verhaltens- und Liquiditätsprofilen

der jeweiligen Karteninhaber an Dritte in Form von sog.

"Risikoprüfungen" mit

anschließender Zahlungsempfehlung

an die Vertragspartner verwendet worden sein.

In

einem Artikel vom 24.09.2010 schreibt

beispielsweise WELT-Online :

Zitat:

"...Die Debatte um den Datenschutz

in Deutschland erhält ein neues Kapitel.

Der bundesweit größte EC-Netz-Betreiber Easycash hat

offenbar systematisch die Daten von Millionen

deutscher EC-Karten-Inhaber gespeichert und damit deren

Zahlungsfähigkeit bewertet.

Anschließend sollen dann Händler diese bei jeder

Transaktion gesammelten Informationen genutzt haben,

um das Ausfallrisiko von offenen Rechnungen zu verringern...."

Den

kompletten Artikel finden Sie hier:

http://www.welt.de/die-welt/wirtschaft/article9840913/Kritik-an-Datenschutz-bei-Kartenzahlungen.html

Siehe

dazu auch folgende Beiträge:

http://business.chip.de/news/Datenskandal-Easycash-hortet-EC-Kartendaten_44836959.html

http://www.welt.de/finanzen/verbraucher/article9818662/50-Millionen-EC-Kartendaten-weitergegeben.html

http://www.fr-online.de/politik/spezials/datenschutz/firma-speichert-ec-kartendaten-fast-aller-buerger/-/1472644/4670162/-/index.html

http://www.ruhrnachrichten.de/nachrichten/politik/inland/art29862,1040735

http://www.tagesspiegel.de/wirtschaft/verbraucher/easycash-soll-daten-ohne-einverstaendnis-nutzen/1941212.html

Nach

einer Meldung der Deutschen

Presse-Agentur GmbH (dpa.) weist easycash

allerdings bisher noch hartnäckig alle Vorwürfe zurück,

unrechtmäßig Daten zu EC-Zahlungen

von Millionen Kunden zu speichern, geschweige denn diese unberechtigt weiter zu

verwenden.

Stattdessen wird der Spieß umgedreht und ein wenig

verwirrend behauptet:

"...Man sei

gesetzlich und steuerrechtlich dazu verpflichtet, dies zu

tun...."

Mehr

über diese recht befremdlich wirkende Aussage können

Sie u.a. den folgenden Beiträgen

sowie der aktuellen Tagespresse entnehmen:

http://www.cio.de/news/wirtschaftsnachrichten/2248295/

http://www.n-tv.de/ticker/easycash-wehrt-sich-Datenspeichern-per-Gesetz-verordnet-article1556566.html

http://www.stern.de/digital/online/easycash-wehrt-sich-datenspeichern-per-gesetz-verordnet-1606700.html

Interessant

erscheint mir in diesem Zusammenhang ein Vergleich der

hier von easycash vertretenen

Rechtsauffassung

mit den eigenen Datenschutzerklärungen des Unternehmens,

die Sie auf folgenden Seiten einsehen können:

http://www.easycash.de/impressum.html

http://www.easycash-loyaltysolutions.de/ls_impressum_datenschutz.htmlMeine Meinung:

Meine

Meinung:

Ganz

offensichtlich wird hier eine Art von sehr

unterschiedlichem "Zwei-Klassen-Datenschutz" betrieben.

Nämlich zum einen für die Daten der

Geschäftspartner von easycash selbst und zum

anderen für alle am

Lastschrifteinzugsverfahren teilnehmenden Kunden dieser

Geschäftspartner.

Dass hier per Gesetzesnovelle wirklich schnell

und kräftig nachgebessert werden muss,

hat sich gottlob allmählich auch in den Reihen der

Politiker rumgesprochen.

Siehe

dazu folgende Beiträge:

http://www.handelsblatt.com/politik/deutschland/verbraucherschuetzer-haertere-strafen-sollen-ec-netzbetreiber-zuegeln;2661040;0

http://www.nachrichten.de/wirtschaft/Bundesdatenschutzgesetz-Osnabrueck-Christian-Ahrendt-FDP-Deutscher-Bundestag-cid_3887552/

Wenn der Kunde betrügt

Nehmen wir doch mal den für den EC-Netzbetreiber

schlimmsten Fall aller Fälle an,

dass ein Kunde vorsätzlich und in betrügerischer

Absicht das Lastschriftverfahren missbraucht,

um sich innerhalb des typischen Bearbeitungszeitfensters

von einem bis einigen Tagen um eine Zahlung

herumzudrücken,

weil er entweder die Abbuchung sofort widerruft oder sein

Konto bereits langfristig überzogen ist.

In diesem Falle müsste der EC-Netzbetreiber

kraft der geleisteten Unterschrift

also nun direkt die Bank

des Kontoinhabers kontaktieren, um von dort Name und

Anschrift des offensichtlich betrügerischen Kunden zu

erhalten.

Angeblich sollen dann die Ansprüche aufgrund der so

gewonnenen Datensätze lediglich direkt an diesen

herangetragen

und eine Erfüllung, wie auch immer, außerhalb des

gescheiterten Lastschrifteinzugsverfahrens durch externe

Maßnahmen

erzwungen werden.

Nur: Welche (privaten) Maßnahmen

sollten das denn bitteschön dann sein?

Flattern nun kiloweise Mahnungen oder gar

kostenpflichtige anwaltliche Abmahnungen ins Haus?

Kommt vielleicht sofort der Gerichtsvollzieher und klebt

seinen Kuckuck auf das Inventar?

Oder stehen plötzlich gar private Schlägerkommandos vor

der Türe und bedrohen den säumigen Schuldner mit

Baseballschlägern?

Da letztes eindeutig kriminell

wäre und der Gerichtsvollzieher nicht ohne einen Titel

vom Gericht tätig werden kann,

lässt sich auf diese Art und Weise ohnehin überhaupt

nichts legal regeln, geschweige denn bares Geld

eintreiben.

Niemand muss nämlich der bloßen Abmahnung eines

Inkassobüros oder Anwaltes nachkommen.

Man muss noch nicht einmal schriftlich oder telefonisch

darauf reagieren.

Im Gegenteil: Von solchen Aktionen kann man nur dringenst

abraten!

Denn einzig und alleine ein gerichtlicher

Beschluss ist hier bindend und dessen

Erfüllung

kann notfalls sogar durch Beugehaft erzwungen werden.

Aber bis dahin ist es noch ein

weiter Weg:

Zunächst einmal ist nämlich notwendig, dass der Vorgang

von der geschädigten Firma selbst oder deren

gesetzlichen Vertetern,

wie z.B. dem beauftragten Inkassounternehmen bzw. dem EC-Netzbetreiber bei der

Polizei angezeigt und dann über die

Staatsanwaltschaft eine Ermittlung, u.a. wegen

vorsätzlichen Betruges, eingeleitet wird.

Innerhalb dieses Verfahrens werden die persönlichen

Daten aller Beteiligten,

insbesondere natürlich des mutmaßlichen Betrügers auch ohne

dessen ausdrückliche Zustimmung

routinemäßig

ganz legal erfasst und für einen etwaigen,

anschließenden Prozess gesichert.

Fazit

Die erwähnten Klauseln sind für EC-Netzbetreiber primär

eine sehr bequeme Möglichkeit,

problemlos und ganz legal an Adressdaten und Namen der

Kunden zu gelangen.

Im Falle eines vorsätzlichen Betruges allerdings helfen

sie allerdings ohnehin nicht weiter,

wenn der Kunde sich nicht auch durch die

Einschüchterungsmaschinerie des Unternehmens

beeindrucken lässt.

Das heißt im Klartext:

Der Nutzen für eine private

Verfolgung durch die EC-Netzbetreiber ist im

Falle eines Betruges durch kriminelle Kunden gleich null.

Für zusätzliche Einkünfte durch Führen von

Sperrdateien und sonstigen Dienstleistungen Dritten

gegenüber

(z.B. Erstellen von und Handel mit Kundenprofilen für

Werbung und Liquiditätsrecherche, Abmahnungsverfahren

etc.)

auf Kosten vor allem der ehrlichen Kunden erscheint das

Unterschriftsverfahren dagegen recht lukrativ.

Dass dies nicht gerade das

allgemeine Vertrauen in die vielpropagierte

Unbedenklichkeit des Lastschriftverfahrens stärken kann,

sollte den Verfechtern des Unterschriftverfahrens

eigentlich klar sein. Der Grund, warum dieses Verfahren

bisher dennoch hartnäckig

dem datenrechtlich unbedenklicheren Pinverfahren

vorgezogen wurde, erklärt sich angeblich einzig und

alleine durch die niedrigeren

Durchführungskosten. Ich wage dies jedoch entschieden zu

bezweifeln!

Zu verlockend ist nämlich die sich ganz nebenbei

ergebende legale Möglichkeit einer Datenerhebung für

lau!

Der einzig für mich erkennbare

Sinn der geforderten schriftlichen Einwilligung in die

Datenverarbeitung und Ermächtigung

zur Adressenweitergabe auf dem Buchungbeleg liegt also

offensichtlich und ganz eindeutig in der

formaljuristischen Legalisierung

des Ausspähens und profitablen Handelns mit Daten zum

möglichen, späteren Nachteil des Kunden.

Dabei ist die einschränkende

Hürde "...Bei Nichteinlösung oder Widerruf..."

aufgrund der vielfältigen möglichen

Ursachen kein wirkliches Hindernis. Es reicht ja formell

schon aus, wenn die Buchung sich einmal einige Stunden

oder gar Tage verzögert oder dies zumindest von Seiten

der beteiligten Firmen behauptet wird.

Und man kann natürlich auch mal etwas nachhelfen.

Interne, schleppende Bearbeitungszeiten der einzelnen

Bearbeitungstationen machen es den Datensammlern dabei

besonders leicht.

Niemand, außer dem Karteninhaber selbst, hat aus dieser

Sicht ein nachvollziehbares Interesse an der expliziten

Aufklärung,

warum genau sich eine Buchung verzögert hat, und ob dies

tatsächlich aufgrund eines Widerufes oder eines

ungedeckten Kontos erfolgte.

Der sich durch solche Verzögerungen ergebende Zeitrahmen

zwischen Kartenauslesen und fianaler Verbuchung könnte

in diesem Falle also ganz legal als Grund für eine

Erhebung der Adressdaten genutzt werden,

falls der

Karteninhaber die entsprechenden Zeilen im Beleg

tatsächlich unterschrieben hat.

|

Mein

Tipp:

Die "Klausel-Modifikation"

Die "Klausel-Modifikation"

Lassen

Sie sich nicht ins Bockshorn jagen!

Streichen Sie einfach die überflüssigen Passagen bevor Sie

unterschreiben,

und weisen Sie bitte die nun vermutlich verwirrte Kassiererin

vorsorglich darauf hin,

dass dies ausschließlich aus datenschutzrechtlichen Gründen

erfolgt!

Damit haben Sie zwar sicherlich die Speicherung Ihrer Daten nicht

verhindert,

aber mangels Ihrer Unterschrift auch nicht erlaubt und damit

eindeutig in den Bereich

der Illegalität befördert. Das könnte Ihnen bei einem

möglichen,

späteren Gerichtsverfahren extrem nützlich werden!

Sollte

die Kassiererin daraufhin die Annahme der Unterschrift verweigern

oder auf einer neuen Buchung bestehen,

lehnen Sie dies mit dem Hinweis ab, dass die Buchung ja schon

durch Einlesen der Karte und Erstellung des Ausdruckes

zumindest datentechnisch bereits erfolgt sein muss, und nunmehr

die mögliche Gefahr einer Doppelabbuchung

bei Wiederholung der Prozedur bestände.

Falls

Sie, und das wird die Regel sein, nicht schon vor Auslesen der Karte explizit auf die

möglichen

datenrechtlichen Konsequenzen Ihrer Unterschrift hingewiesen

wurden, oder falls gar behauptet wurde,

man

wisse vorher nie genau ob das System eine PIN oder eine

Unerschrift anfordern würde,

erklären Sie der Kassiererin, dass hiermit bereits ein formeller

Verstoss gegen die

datenschutzrechtliche Konformität nach BDSG vorläge und zitieren z.B.

aus folgender Quelle:

https://www.datenschutzzentrum.de/wirtschaft/datenerhebung_ec-karte.htm

von

der Seite des unabhängigen Landeszentrums für

Datenschutz Schleswig-Holstein.

Dort

heißt es in den "Hinweisen

zur Erhebung personenbezogener Daten bei der Bezahlung mittels EC-Karte" :

Zitat:

"...Um

die Freiwilligkeit der Einwilligung zu gewährleisten, ist an der

jeweiligen Kasse zusätzlich

eine andere angemessene Zahlungsmöglichkeit einzuräumen.

Unternehmen, die vorwiegend

hochpreisige Waren verkaufen, sollten außer der Barzahlung noch

eine weitere Zahlungsmöglichkeit

(PIN-Zahlung, Kreditkarte) vorsehen. Kunden ist es heute kaum

zumutbar, große Barbeträge mitzuführen,

um die eigenen personenbezogenen

Daten nicht preisgeben zu müssen...."

(Stand

25.08.2010)

Die "Risikoprüfung"

Allerdings

gibt es diese automatische Auswahl des Systemes zwischen 3

Möglichkeiten tatsächlich.

Abhängig davon, ob der Vertragspartner des

Abrechnungsunternehmens mit diesem die Option

einer sog. "Risikoprüfung" vereinbart hat oder

nicht, gibt das System nach Einlesen einer Karte automatisch

Empfehlungen aufgrund bereits gespeicherter Infos über die

Bonität des betreffenden Kartenzahlers preis.

Gespeichert werden hierfür vor allem die von den am

Lastschriftverfahren teilnehmenden Vertragspartnern

per Terminal an den EC-Netzbetreiber übermittelten Daten wie

Kontonummer, Kartennummer, Betrag,

sowie Ort und Zeitpunkt des Einkaufs. Dabei kann im Gegenzug am

Kassenterminal je nach Einschätzung

des möglichen Verlustrisikos durch den Computer des EC-Netzbetreibers

eine

der folgenden

3 Möglichkeiten eingeblendet werden:

1...Zahlung

mit Unterschrift (=geringes Risiko, keine Negativ- oder

Sperreinträge vorhanden)

2...Zahlung

mit PIN (=mittleres

Risiko, schon mindestens einmal negativ aufgefallen)

3...Barzahlung (=Risiko des

Lastschriftverfahrens zu hoch, da zu viele Sperr- oder

Negativeinträge)

Dabei

ist das Unterschriftverfahren in der Regel für die

Läden günstiger, da die Banken beim Pinverfahren

zwar das alleinige Verlustrisiko übernehmen, dem Händler jedoch

für ihre Dienste zurzeit mindestens

8 Cent pro Vorgang in Rechnung stellen.

Der Kölner EXPRESS schreibt dazu in seinem

Artikel vom 23.

September 2010:

Zitat: "...Wieder erschüttert ein

Datenskandal Millionen Deutsche. Der Ratinger Netzbetreiber

„Easycash“

speichert die Scheckkartenbenutzung von Millionen Kunden samt

ihrem Zahlungsverhalten dauerhaft

und wertet die Zahlungsfähigkeit aus. Der Ratinger Datenkrake

hält das für „legal“.

Doch einige Datenschützer schlagen jetzt Alarm! Jeder Kunde

wurde erfasst, der jemals zwischen Flensburg

und Passau im Supermarkt, an einer Tankstelle oder bei einem der

92000 (!) Vertragsunternehmen

von „Easycash“ mit seiner EC-Karte bezahlt hat...."

Den

kompletten Artikel finden Sie hier:

http://www.express.de/news/politik-wirtschaft/ratinger-netzbetreiber-hortet-millionen-ec-daten/-/2184/4672462/-/index.html

Und

im NDR-Info vom 23. September 2010 heißt es:

Zitat:

"...Die

Daten nahezu aller Inhaber deutscher EC-Karten werden offenbar in

großem Umfang dauerhaft gespeichert,

ohne dass es dafür eine Rechtsgrundlage gibt. Nach Recherchen

von NDR Info hat Easycash,

der größte deutsche EC-Netzbetreiber, einen Pool mit Daten von

Millionen deutschen Kartenbesitzern angelegt,

um damit Aussagen über deren Zahlungsfähigkeit treffen zu

können. Gesammelt werden die Daten,

ohne dass die Kunden bisher davon erfuhren. Datenschützer

mehrerer Bundesländer sind alarmiert...."

Den

kompletten Artikel finden Sie hier:

http://www.ndr.de/info/programm/sendungen/easycash105.html

Siehe

dazu auch folgende Beiträge:

http://www.welt.de/die-welt/wirtschaft/article9858810/Datenskandal-um-Kauf-mit-EC-Karte-weitet-sich-aus.html

http://www.golem.de/1009/78199.html

http://business.chip.de/news/Datenskandal-Easycash-hortet-EC-Kartendaten_44836959.html

http://www.n-tv.de/ratgeber/Easycash-kein-Einzelfall-article1562026.html

http://www.stern.de/wirtschaft/news/ec-netzbetreiber-easycash-verdacht-auf-datenklau-1606819.html

(Stand

28.09.2010)

Unterschrift

ohne Papier

Eine

raffinierte Variation des Unterschriftenverfahrens ist übrigens

die Verwendung von sogenannten

Unterschriftentabletts zur elektronischen

Unterschrifterfassung, wie z.B. das Wacom LCD SignatureTablet

der Fa. SOFTPRO

GmbH.

Dabei unterschreibt der Kunde nicht mehr den herkömmlichen

Papierausdruck

des Abrechnungsterminals, sondern soll seine Unterschrift auf

einem elektronischen Tablett leisten,

woraufhin dann später (und außerhalb jeglicher Kontrolle durch

den Kunden) mittels einer zugehörigen

Software ein angeblich "fälschungssicheres

Dokument mit kundenspezifischer Signatur" erstellt wird,

welches den herkömmlichen Papierbeleg zumindest formaljuristisch

ersetzen soll.

Der Haken liegt hier vor allem in der für das

Abrechnungsunternehmen sehr vorteilhaften Tatsache,

dass sich der auf dem Tablett zur Unterschrift eingeblendete Text weder löschen,

noch in irgendeiner Weise durch den Unterschreibenden selbst

verändern lässt.

Damit können also auch keinerlei bedenkliche Passagen gestrichen

werden wie auf einem Papierbeleg.

Der Kunde soll also auf diese Weise gezwungen werden, mit seiner

Unterschrift den vorgefertigten Klauseln

kritiklos und in vollem Umfange zuzustimmen. Es soll sogar

Systeme geben, auf welchen von vorneherein

gar kein Text mehr eingeblendet wird, so dass der Kunde quasi blind nur eine

Blankounterschrift leisten kann.

Einmal

ganz abgesehen von dem meiner Ansicht nach (mit dem

entsprechenden technischen Aufwand)

durchaus nachträglich manipulierbaren elektronischen Dokument,

befürchte ich zudem noch den

(zumindest technisch möglichen) Missbrauch von

Kundenidentitäten etwa durch Erstellung beliebiger,

signaturauthentischer Unterschriftenklone zur freien Verwendung

auch in anderen Dokumenten.

Ich kann daher nur allen Teilnehmern am Unterschriftverfahren

raten, die elektronische Unterschrift

auf diesen Tabletts mit Nachdruck zu verweigern und stattdessen

entweder den Vorgang ganz abbrechen

zu lassen oder aber auf einem Papierausdruck zu bestehen, was

grundsätzlich bei jedem System möglich ist.

Dieser Ausdruck kann dann wieder ganz normal und

rechtsverbindlich nach der oben bereits beschriebenen

"Klausel-Modifikation" unterzeichnet

werden.

Siehe

dazu auch folgende Beiträge:

http://www.easycash.de/terminal_easy_signature.html?&no_cache=1

http://www.openpr.de/news/259999/IT-Forum-Softpro-informiert-rund-um-die-Unterschrift-und-Elektronische-Signaturen.html

http://www.signplus.com/de/press/releases/2007-03-15_Wacom_LCD_SignatureTablet.php

(Stand

24.09.2010)

Tendenzen

2010

Nach

massiven Protesten von Daten- und Verbraucherschutzorganisationen,

sowie einer Klage des

Bundesverbandes der Verbraucherzentralen (vzbv), haben sich seit

Mitte dieses Jahres (Mai 2010) bereits einige

Supermarktketten wie REWE und FAMILIA erfreulicherweise

zugunsten des Datenschutzes

gegen das

Unterschriftenverfahren bzw das Feature der Risikoprüfung entschieden und,

zumindest vorläufig,

ihre Systeme fest auf das PIN-Verfahren umgestellt.

Siehe

dazu auch folgende Beiträge:

http://wirtschaft.t-online.de/rewe-stellt-nach-kritik-ec-kartenzahlung-auf-pin-um/id_41804066/index

http://www.derhandel.de/news/finanzen/pages/Verbraucherschuetzer-verklagen-famila_6151.html

http://www.ndr.de/nachrichten/famila102.html

http://www.presseportal.de/pm/32422/1610301/famila_handelsmarkt_kiel_gmbh_co_kg

http://www.welt.de/debatte/kommentare/article9831308/Schafft-die-Kartenzahlung-per-Unterschrift-ab.html

http://www.handelsblatt.com/politik/deutschland/verbraucherschuetzer-haertere-strafen-sollen-ec-netzbetreiber-zuegeln;2661040;0

http://www.express.de/news/politik-wirtschaft/ratinger-netzbetreiber-hortet-millionen-ec-daten/-/2184/4672462/-/index.html

(Stand

25.08.2010)

Endlich:

Endlich:

Datenschützer

verhängt Bußgeld gegen Easycash

Der Datenschutzbeauftragte von Nordrhein-Westfalen,

Ulrich Lepper, hat gegen die Easycash GmbH ein Bußgeld über 60.000 Euro verhängt. Damit

sanktioniert er die "unzulässige Weitergabe von Kontodaten

und Daten über Ort, Zeitpunkt und Höhe von Zahlungsvorgängen",

heißt es in einer Mitteilung. Die Daten hatte Easycash an ein

Schwesterunternehmen vermittelt, das Kunden- und Bonusprogramme

anbietet, und die Daten statistisch auswertete. Easycash wickelt im Auftrag von

Einzelhändlern EC-Kartenzahlungen ab und verfügt daraus über

zahlreiche Datensätze über Kartenzahlungsvorgänge. An das

Schwesterunternehmen gab Easycash die Daten von rund 400.000 Zahlungsvorgängen weiter.

Lesen

Sie HIER weiter

Weitere

Links:

http://www.ndr.de/info/programm/sendungen/reportagen/easycash133.html

http://www.derwesten.de/nachrichten/wirtschaft-und-finanzen/Easycash-gab-400-000-Kundendaten-weiter-id5054097.html

(Stand

12.09.2011)

Die aktuelle Entwicklung seit 2014 ist

dagegen leider eher erschreckend:

Die aktuelle Entwicklung seit 2014 ist

dagegen leider eher erschreckend:

Webindex:

Zensur und Überwachung im Internet nehmen weltweit zu

Das Internet wird weltweit immer mehr

genutzt – doch vor allem in hoch entwickelten reichen

Ländern. Und weltweit steigen auch Überwachung und Zensur. Der

Webindex 2014-2015 zeigt Schwächen auf. Deutschland landet im

Ranking nur auf Rang 14. Zensur und Massenüberwachung im

Internet ist dem neuen Webindex der

World-Wide-Web-Foundation zufolge auf dem

Vormarsch. "Webbenutzer setzen sich zunehmend dem Risiko

wahlloser Überwachung durch die Regierung aus", heißt es

in dem am Donnerstag in London veröffentlichten Index 2014-2015.

Lesen

Sie HIER weiter

(Stand

11.12.2014)

Auch die

seit einiger Zeit neu eingeführten Karten mit Chip lassen

angesichts folgender aktueller Horrormeldungen

im Newsletter auf heise.de

nicht gerade Vertrauen in (angeblich

effizientere) Sicherheitsvorkehrungen der Bankbranche aufkommen:

31C3:

Kredit- und Bankkarten mit Chip "total unsicher"

Sicherheitsforscher haben bekannte

Attacken auf Bank- und Kreditkarten, die dem EMV-Standard folgen

und auf Chips zum Manipulationsschutz setzen, zusammengefügt und

so den "Panzer" um Transaktionen fast völlig

ausgehebelt. Die Verifikation einer elektronischen Kartenzahlung

mit PIN sei "total unsicher", warnte Andrea Barisani

von der italienischen Sicherheitsfirma Inverse Path am

Samstag auf dem 31. Chaos Communication Congress (31C3) in Hamburg. Es

sei ihm zusammen mit Kollegen gelungen, bekannte Angriffe auf

chipbestückte Bank- und Kreditkarten zu kombinieren und so die

deren Sicherheitsfunktionen schier vollständig zu umgehen.

Lesen

Sie HIER weiter

(Stand

28.12.2014)

Geheimdienste

unterwandern SIM - und Kreditkarten.

Seit Jahren kopieren NSA und GCHQ bei den

Herstellern von SIM-Karten und Smart Cards die zugehörigen

Schlüssel ab. Damit können sie die übertragenen Informationen

mitlesen und manipulieren. Auch die Rechnungssysteme vieler

Mobilfunker sind unterwandert. Der britische Geheimdienst GCHQ

und die US-amerikanische NSA haben schon vor

Jahren die Sicherheitsvorkehrungen der Chiphersteller ausgehebelt.

Also sind SIM-Karten, elektronische Reisepässe, Kredit- und

Debitkarten, elektronische Türöffner, TAN-Generatoren und so

weiter unsicher. Den darin verbauten Chips und den mit ihnen fix

verbundenen Schlüsseln kann nicht mehr vertraut werden. Die

Dienste können beispielsweise mobile Übertragungen einfach

mitlesen oder rückwirkend entschlüsseln. Und es ist schlimmer.

Lesen

Sie HIER weiter

(Stand

20.02.2015)

Geheimpapiere: BSI

entwickelte Bundestrojaner mit

Geheimpapiere: BSI

entwickelte Bundestrojaner mit

Das Bundesamt für Sicherheit in der

Informationstechnik (BSI) hat lange jede Verbindung zu heimlichen

Online-Durchsuchungen durch das Bundeskriminalamt weit von sich

gewiesen. Interne Kommunikation legt das Gegenteil nahe. Die

Glaubwürdigkeit des Bundesamts für Sicherheit in der

Informationstechnik (BSI) als Defensivbehörde im Interesse der

Bürger hat einen neuen schweren Kratzer erhalten. Lange Zeit hat

das BSI, das dem Bundesinnenministerium untersteht, energisch

abgestritten, am Bundestrojaner oder

vergleichbaren Projekten für staatliche Überwachungssoftware

beteiligt zu sein. Interne, als "nur für den Dienstgebrauch"

freigegebene Schreiben mit dem Innenressort, aus denen

Netzpolitik.org zitiert, zeichnen ein

ganz anderes Bild....

Lesen

Sie HIER weiter

(Stand

17.03.2015)

EU-Kommission:

"Wer nicht ausspioniert werden will, sollte Facebook

verlassen"

Das EuGH-Verfahren um den Datenschutz bei

Facebook könnte zu einem Grundsatzurteil über Safe Harbour

führen. Der Vertreter der EU-Kommission wurde nun intensiv

befragt und musste einräumen, dass das Abkommen EU-Daten nicht

ausreichend schützt.

Lesen

Sie HIER weiter

(Stand

26.03.2015)

Europol-Chef

warnt vor Verschlüsselung

Europol-Direktor Rob Wainwright meint,

"das größte Problem für Sicherheitsbehörden" im

Kampf gegen den Terrorismus sei es, wenn Krypto-Produkte breit

eingesetzt werden. Gegen das "Dark Net" kämen die

Fahnder nicht an.

Lesen

Sie HIER weiter

(Stand

30.03.2015)

Behörden

fragen immer öfter Bankkonten ab

Deutsche Ämter forschen immer mehr Konto-Stammdaten

privater Bankkunden aus: Die Zahl der Abrufe stieg 2014 um rund

60 Prozent gegenüber dem Vorjahr auf 230.000. Datenschützer

sind besorgt.

Lesen

Sie HIER weiter

(Stand

10.04.2015)

Öffentliche WLAN-Hotspots

sollen schnüffeln helfen

Öffentliche WLAN-Hotspots

sollen schnüffeln helfen

Die Bundesnetzagentur verpflichtet die

Betreiber großer öffentlicher WLAN-Hotspots zur Unterstützung

staatlicher Abhörmaßnahmen, wie sie für drahtgebundene

Telekommunikationsdienste schon länger vorgeschrieben sind. Nach

aktuellen Medienberichten verschickt die Bundesnetzagentur derzeit

Aufforderungen an die Betreiber großer öffentlicher WLAN-Hotspots,

um diese zur Unterstützung staatlicher Abhörmaßnahmen zu

verpflichten. Der Stichtag, an dem Hotspots mit "mehr als 10.000

Teilnehmern" die geforderten Überwachungsmöglichkeiten

bieten müssen, ist der 31. März 2016.

Lesen

Sie HIER weiter

(Stand

11.04.2015)

Zehn

Wochen Speicherfrist: Neue Vorratsdatenspeicherung vereinbart

Das Bundesjustizministerium und das

Innenministerium haben sich auf eine erneute Einführung der

Vorratsdatenspeicherung geeinigt. Die läuft nun unter dem Label

"Höchstspeicherfristen für Verkehrsdaten", die

maximal 10 Wochen betragen sollen.

Lesen

Sie HIER weiter

(Stand

15.04.2015)

Justizminister Maas: Vorschlag zur

Vorratsdatenspeicherung steht felsenfest

Die vorgelegten Leitlinien für ein

zehnwöchiges Aufbewahren von Verbindungsdaten seien "in der

Substanz nicht mehr veränderbar", betont Justizminister

Heiko Maas. Mit höchstrichterlichen Vorgaben sieht er sie

vereinbar.

Lesen

Sie HIER weiter

(Stand

15.04.2015)

BKA-Chef:

Bundestrojaner im Herbst einsatzbereit

In einem Interview hat der Präsident des

Bundeskriminalamts (BKA) angekündigt, dass die von seiner

Behörde entwickelte Software zur Überwachung Tatverdächtiger

im Herbst 2015 einsatzbereit sein soll. Tatverdächtige, die ihre

Kommunikation auf dem PC oder Smartphone verschlüsseln, können

sich in Zukunft nicht mehr darauf verlassen, dass sie nicht doch

darüber ausspioniert werden. "Wir entwickeln ein Instrument,

mit dem wir – nach richterlicher Genehmigung – an den

Computer des mutmaßlichen Täters gehen, bevor er seine

Kommunikation verschlüsselt", sagte der Präsident des

Bundeskriminalamts, Holger Münch, dem Nachrichtenmagazin Der

Spiegel.

Lesen

Sie HIER weiter

(Stand

25.04.2015)

Vorratsdatenspeicherung

2.0: Grundrechtsverletzung mit Zuckerguss

Justizminister Maas stellt am Dienstag den

Entwurf zur "Speicherpflicht für Verkehrsdaten“ vor.

Ein Frontalangriff auf die Freiheit – oder ein

grundrechtsschonendes Instrument? Verfassungsrechtler Ulf

Buermeyer bewertet den Entwurf für heise online.

Lesen

Sie HIER weiter

(Stand

19.05.2015)

Autoversicherung:

HUK-Coburg will Tarife an Fahrverhalten anpassen

Gyrometer

messen heute die Fahrdynamik in jedem modernen Auto. An diese

Daten (und die ein paar anderer Sensoren wie fürs ABS) wollen

die Versicherer heran. Die Versicherung will Tarife auf Basis von

Daten zur Geschwindigkeit und das Brems- und

Beschleunigungsverhalten anpassen. Deutschlands größter

Autoversicherer HUK-Coburg plant, sogenannte Telematik-Tarife in

die Kfz-Versicherung einzuführen. Das System sieht vor, dass

Geräte Daten wie die Geschwindigkeit und das Brems- und

Beschleunigungsverhalten von Autofahrern erfassen und Routen

aufzeichnen. Falls der Versicherer aufgrund dieser Daten das

Fahrverhalten positiv einschätzt, sollen die Beiträge sinken.

Lesen

Sie HIER weiter

(Stand

21.05.2015)

Reporter

ohne Grenzen: Vorratsdatenspeicherung hebelt journalistischen

Quellenschutz aus

Reporter ohne Grenzen hat vor negativen

Auswirkungen der geplanten Wiedereinführung der

Vorratsdatenspeicherung gewarnt. Die anlasslose Speicherung von

Verbindungsdaten bedeute einen schweren Eingriff in die

Pressefreiheit.

Lesen

Sie HIER weiter

(Stand

26.05.2015)

Auch

Allianz plant Kfz-Tarife mit überwachtem Fahrverhalten

Versicherungs-Riese Allianz will ebenfalls

einen Testlauf mit sogenannten Telematik-Tarife wagen: Dabei

werden Autofahrer, die ihr Fahrverhalten überwachen lassen, für

Vorsicht belohnt. In der Autoversicherung soll die persönliche

Fahrweise künftig eine größere Rolle spielen. Nach dem

Marktführer Huk-Coburg kündigte auch die Allianz die

Einführung sogenannter Telematik-Tarife an. Hierbei wird bei

denen unter anderem das Brems- und Beschleunigungsverhalten von

Autofahrern ermittelt, um die Kosten für die Versicherung

anzupassen. Im Ausland sind diese Versicherungen unter dem

Stichwort "Pay as you drive" (Zahle wie Du fährst)

bekannt.

Lesen

Sie HIER weiter

(Stand

04.06.2015)

Datenschutz beim Auto:

Verkehrsdatenanbieter sieht weniger Vorbehalte

Werden Autos zur Gefahr für den

Datenschutz? Firmen wie der Verkehrsdatenanbieter Inrix bauen ihr

Geschäftsmodell darauf auf, dass Autofahrer ihre Informationen

preisgeben - trotz aller Vorbehalte.

Lesen Sie HIER weiter

(Stand

07.11.2015)

Belgien:

Verfassungsgericht kippt Vorratsdatenspeicherung

Belgien:

Verfassungsgericht kippt Vorratsdatenspeicherung

Während die Vorratsdatenspeicherung in

Deutschland wieder eingeführt werden soll, wurde sie nun im

Nachbarland Belgien vom Verfassungsgericht gekippt. Das benutzte

die gleichen Argumente, die auch deutsche Kritiker dagegen

vorbringen.

Lesen Sie HIER weiter

(Stand

12.06.2015)

NSA

und GCHQ spionieren Anti-Viren-Hersteller aus

Die Geheimdienste wollen erfahren, wie sie

beim Angriff auf Rechner den Virenschutz umgehen können. Auch

der deutsche Hersteller Avira wurde offenbar bespitzelt.

Lesen Sie HIER weiter

(Stand 22.06.2015)

l+f:

Präpariertes Mini-Fladenbrot späht geheime Krypto-Schlüssel

aus

Dieses Pita-Brot hat es in sich:

Vollgestopft mit Technik kann es neben einem Computer platziert

Schlüssel ausspähen, um etwa verschlüsselte E-Mails zu

entschlüsseln. Israelische Sicherheitsforscher haben

vergleichsweise

günstige Technik-Komponenten

kombiniert und demonstriert, wie sie mit dem

Aufbau Emissionen von CPUs mitschneiden können, um so an geheime

Schlüssel zu gelangen. Der Clou an der ganzen Sache: Der Aufbau

ist derart kompakt, dass die Forscher die Technik in einem Mini-Fladenbrot

unterbringen konnten.

Lesen Sie HIER weiter

(Stand 23.06.2015)

Gesundheitskarte:

Große Defizite bei Schutz vor Betrug

Stümperhafte Callcenter-Prozesse

ruinieren das Image der elektronischen Gesundheitskarte (eGK).

Ein TV-Bericht deckt Schwächen bei den Krankenkassen auf. Bei

der Produktion von elektronischen Gesundheitskarten (eGK) werden

laxe Identifikationsmethoden eingesetzt, die das Fälschen der

Karte trotz Fotonachweis sehr einfach machen.

Das hat das ZDF in einem TV-Bericht demonstriert.

Demnach reicht es bei einem Telefonat mit dem Callcenter einer

Krankenkasse aus, die ersten Ziffern der Versicherungsnummer zu

nennen, um anschließend ohne weitere Identifizierungsfragen

telefonisch die Adressdaten zu ändern. Die so produzierte neue

eGK wird an den falschen Versicherten geschickt, der ihre Daten

auslesen kann.

Lesen Sie HIER weiter

(Stand 25.06.2015)

Datenschutzbeauftragte

Voßhoff warnt vor Fitness-Apps von Krankenkassen

Krankenkassenmitglieder sollten die

langfristigen Gefahren bedenken, die es mit sich bringt, Daten zu

offenbaren, sagt Deutschlands oberste Datenschützerin.

Deutschlands oberste Datenschützerin Andrea Voßhoff

sieht den Einsatz

von Fitness-Apps durch Krankenkassen kritisch. Immer

mehr private Krankenversicherungen böten Smartphone-Apps an, mit

denen Versicherte zum Beispiel sportliche Aktivität nachweisen

können. Auch andere Handy-Apps können Daten über Gesundheit,

Essverhalten oder Herzfrequenz sammeln. Immer mehr Krankenkassen

wollten solche Apps einsetzen.

Lesen Sie HIER weiter

(Stand 16.07.2015)

Britischer High Court

kippt nationale Vorratsdatenspeicherung

Britischer High Court

kippt nationale Vorratsdatenspeicherung

Auch in Großbritannien hat die

Vorratsdatenspeicherung vor Gericht keinen Bestand. Der High

Court sieht darin einen Verstoß gegen EU-Recht, da die

Zugriffsregeln nicht ausreichend klar seien.

Lesen

Sie HIER weiter

(Stand 17.07.2015)

Netzaktivisten:

EU-Kommission soll Vorratsdatenspeicherung stoppen

Aktivisten sind gegen die geplante

Wiedereinführung der Vorratsdatenspeicherung in Deutschland. Sie

hoffen auf Hilfe aus Brüssel.

Lesen

Sie HIER weiter

(Stand

20.07.2015)

"Super-Spion":

Android-Überwachungssoftware von Hacking Team nutzt allerhand

schmutzige Tricks

Eine Analyse der Spionage-App RCSAndroid

zeigt umfassende Ausspähfunktionen auf. Die Infektion erfolgt

über Exploits – und möglicherweise auch Google Play. Die

von Hacking

Team entwickelte Spionagesoftware Remote

Control System Android (RCSAndroid)

ist laut einer Analyse der

Antivirenfirma TrendMicro einer der

professionellsten Android-Schädlinge überhaupt. Der Super-Spion

verwandelt das Smartphone unter anderem in eine Wanze, die

Telefongespräche in Echtzeit an seinen Auftraggeber überträgt.

Zudem verrät er die GPS-Koordinaten, zapft die Kameras an und

liest neben Mails auch Kurznachrichten in allen wichtigen

Messaging-Apps mit. Eine Screenshot-Funktion und das Ausspähen

von Zugangsdaten zählen ebenfalls zum Funktionsumfang von

RCSAndroid.

Lesen

Sie HIER weiter

(Stand

22.07.2015)

Bundesrat winkt neue

Vorratsdatenspeicherung durch

Die Länderkammer hat den umstrittenen

Gesetzentwurf zum anlasslosen Protokollieren von Nutzerspuren

passieren lassen. Einwände aus Thüringen und Schleswig-Holstein

fanden im Plenum keine Mehrheit.

Lesen Sie HIER weiter

(Stand

06.11.2015)

Bayern führt als erstes Bundesland

Vorratsdatenspeicherung für Verfassungsschutz ein

Die bayerische Staatsregierung will das

Verfassungsschutzgesetz novellieren und bei der

Vorratsdatenspeicherung Vorbild für andere Länder und den Bund

sein.

Lesen Sie HIER weiter

(Stand

15.12.2015)

Gesetz zur neuen Vorratsdatenspeicherung

tritt in Kraft

Das neue Gesetz zur

Vorratsdatenspeicherung tritt am Freitag, dem 18. Dezember

offiziell in Kraft. Ab dann werden anlasslos Daten zur

Kommunikation der Bundesbürger gespeichert. Der

Bundesinnenminister ist zufrieden.

Lesen Sie HIER weiter

(Stand

17.12.2015)

Facebook

zur Herausgabe von Nutzerdaten gezwungen

Laut einem aktuellen Urteil muss Facebook

Daten zu Verdächtigen an die US-Behörden herausgeben. Dabei

darf das Unternehmen seine Kunden nicht darüber informieren,

erst bei einem Strafverfahren erfahren Nutzer hiervon.

Lesen Sie HIER weiter

(Stand 23.07.2015)

Die aktuellen Ansichten der Politiker zum

Thema Datenschutz sind erschreckend naiv und zweischneidig:

Merkel mahnt, es mit dem Datenschutz nicht zu

übertreiben

Merkel mahnt, es mit dem Datenschutz nicht zu

übertreiben

Bundeskanzlerin

Angela Merkel hat sich auf dem Kongress #CDUdigital für

Datenschutz mit Augenmaß ausgesprochen. "Daten sind der

Rohstoff der Zukunft", stellt Bundeskanzlerin Angela Merkel

fest. An den EU-Gesetzgeber appellierte sie, die laufende

Datenschutzreform auch unter diesem Aspekt zu sehen – und

Vernunft walten zu lassen.

Lesen

Sie HIER weiter

(Stand

14.09.2015)

Merkel: Daten sind Rohstoffe des 21. Jahrhunderts

Merkel: Daten sind Rohstoffe des 21. Jahrhunderts

Von der Aufbereitung der Nutzerdaten

versprechen sich Medienmacher ein zukunftsträchtiges

Geschäftsmodell. Von der Kanzlerin gibt es dazu ermutigende

Worte, der Datenschutz dürfe "nicht die Oberhand"

gewinnen.

Lesen Sie HIER weiter

(Stand 02.11.2015)

IT-Gipfel: Gabriel plädiert für

Datensouveränität statt Datenschutz

IT-Gipfel: Gabriel plädiert für

Datensouveränität statt Datenschutz

"Wir brauchen ein anderes

Verständnis von Datenschutz", verkündete

Wirtschaftsminister Sigmar Gabriel zur Eröffnung des 9.

Nationalen IT-Gipfels. Datensparsamkeit passe nicht zum

Geschäftsmodell Big Data.

Lesen

Sie HIER weiter

(Stand

19.11.2015)

Merkel auf dem IT-Gipfel: Datenschutz darf

Big Data nicht verhindern

Bundeskanzlerin Angela Merkel setzt sich

dafür ein, Prinzipien wie Zweckbindung und Datensparsamkeit im

EU-Datenschutzrecht auszuhebeln. Es sei "existenziell

notwendig", den entsprechenden Kompromiss zu erhalten.

Angela Merkel hat sich auf dem

9. IT-Gipfel in die Phalanx

ihrer Kabinettskollegen eingereiht, die ein "neues

Verständnis" von Datenschutz fordern. Europa dürfe sich

"die Verwendung von Big Data" nicht selbst zerstören

durch einen "falschen rechtlichen Rahmen", betonte die

CDU-Politikerin am Donnerstag in Berlin.

Lesen Sie HIER weiter

(Stand 19.11.2015)

Wenigstens

der EU-Datenschutzbeauftragte Giovanni Buttarelli scheint hier

offenbar ganz ähnliche Befürchtungen zu hegen.

Er warnt immerhin schon jetzt vor einer "Big-Data-Diktatur":

EU-Datenschützer

warnt vor Big-Data-Diktatur

Europa dürfe nicht unkritisch "datengetriebene

Technologien und Geschäftsmodelle" importieren, betont der

EU-Datenschutzbeauftragte Giovanni Buttarelli. Auch bei Big Data

müssten Grundrechte gewahrt bleiben.

Lesen

Sie HIER weiter

(Stand 20.11.2015)

| Mein

Kommentar: Ob Merkel

und Gabriel eigentlich wissen, von was Sie da überhaupt

reden?

-Daten als "Rohstoffe der Zukunft"?

-Datenschutz darf "nicht die Oberhand" gewinnen,

um das Geschäftsmodell

"Big Data" nicht zu behindern?

-Ein "anderes Verständnis von Datenschutz"?

Um wessen Daten geht es hier eigentlich? - Um die unserer

Regierungsvertreter ja wohl kaum!

Und wer hat überhaupt das Recht, sich persönliche Daten

der Bürger einfach ohne

explizite Genehmigung ihrer Inhaber und vor allem ohne

eine adäquate Gegenleistung zu nehmen?

Dies alles soll also offenbar mal wieder zum finanziellen,

sozialen und rechtlichen Nachteil

von privaten Verbrauchern, Nutzern und ausschließlich

auf dem Rücken

unbescholtener Bürger realisiert werden?

Ziehen hier nicht ganz eindeutig innen- und

außenpolitischer Filz im Einklang mit korrupten,

globalen Industrienetzwerken die Fäden?

Was sagt denn eigentlich die Bundesdatenschutzbeauftragte

Frau Voßhoff dazu?-

Oder hat man sich hier bereits auf dem kleinen (innerparteilichen)

Dienstweg auf konsequentes "Stillhalten"

geeinigt?

Als kritischer Beobachter und unbescholtener Bürger

wünsche ich noch viel Spaß

beim zukünftigen digitalen und gesellschaftlichen

Supergau!

|

Damit

praktizieren beide allerdings eine eher weltfremde Vogel-Strauß-Politik,

indem Sie das mittlerweile enorm gewachsenen Gefahrenpotenzial

des Cyberspace fahrlässig verharmlosen,

wie tägliche Meldungen auf Heise.de und anderen Insidermedien

beweisen:

Tausende Magento-Shops greifen ihre Kunden

an Update

Angreifer schieben den Besuchern der Shops

ein Exploit-Kit unter und fischen auf deren Rechnern Logins für

Bezahldienste und Kartendaten ab. Fast 8000 verschiedene

Installationen des Shop-Systems Magento sind mit Schadcode infiziert, der Besuchern

der Webseiten das Neutrino-Exploit-Kit unterschiebt. Auf infizierten

Maschinen greifen die Drahtzieher Finanzdaten und Logins ab.

Außerdem spannen sie die Rechner in ein Botnetz ein.

Lesen Sie HIER weiter

(Stand 19.10.2015)

Acceptable Ads: Nervige Werbung trotz

Adblock Plus? Update

Weiterleitungen zu Online-Kasinos und

Pornospielen - die Whitelist von Adblock Plus lässt nicht nur

"nicht nervende Werbung" durch, wie "Mobilegeeks"

dokumentiert.

Lesen Sie HIER weiter

(Stand 05.11.2015)

Mozilla hat dagegen ab Version 42xx des FF

einen erfreulichen Kurs in Richtung weitgehender Selbstbestimmung

bezüglich Datensicherheit und Ad-Blocking durch seine Nutzer

eingeschlagen:

Firefox-Chef zum Tracking-Schutz: "So

viel blockieren wie möglich"

In seinen neuen Firefox 42 hat Mozilla

einen Schutz vor Tracking eingebaut. Das Ziel war, so viel

Inhalte wie möglich zu blockieren, ohne die Nutzer

einzuschränken, verrät Firefox-Chef Mark Mayo im Interview....

....Eine der zentralen Neuerungen des

Releases von Firefox

42 ist ein Tracking-Blocker: Im privaten Modus lädt der

Browser dann “keine Inhalte von Dritten, die anscheinend den

Benutzer über verschiedene unabhängige Websites hinweg tracken”,

erklärt Mayo.

Lesen

Sie HIER weiter

(Stand

27.10.2015)

Firefox 42 blockiert Tracker Update (03. November

2015)

Der Mozilla-Browser hat mit "Tracking

Protection" jetzt einen Quasi-Werbeblocker an Bord und steht

auch unter Windows 64 bereit. Wichtigste Neuerung von Firefox 42

ist die neue sogenannte Tracking Protection in privaten

Browser-Tabs. Sie soll den Surfer davor schützen, dass

Werbenetze sein Nutzungsverhalten verfolgen, um Informationen

für Profile zu sammeln. Dazu blockiert die Firefox-Beta das

Laden von Site-Elementen, die bekannt dafür sind, Surfer zu

tracken.

Dabei bedient sich Firefox der Blocklist der Datenschutz-Initiative

Disconnect.

Lesen Sie HIER weiter

(Stand 03.11.2015)

Andere fühlen sich dagegen vom neuen Boom der Cyberkriminalität

wohl eher überfordert.

So hat ausgerechnet das FBI eine geradezu dilettantische Inkompetenz bewiesen,

wie etwa folgender Meldung zu entnehmen ist:

"Empfehlung"

des FBI: Bei Erpressungs-Trojanern klein beigeben und einfach

bezahlen...

"Empfehlung"

des FBI: Bei Erpressungs-Trojanern klein beigeben und einfach

bezahlen...

"Die Ransomware ist so gut […]

Um ehrlich zu sein, oft empfehlen wir Leuten, das Lösegeld

einfach zu bezahlen.", erklärte ein Ermittlungsleiter des

FBI gegenüber einem Fachpublikum.....

.....Dem Ermittlungsleiter zufolge sind

die Bemühungen des FBIs, die Verschlüsselung aufzubrechen,

nicht von Erfolg gekrönt.

Lesen Sie HIER weiter

(Stand

27.10.2015)

Leider

nimmt das Bedrohungspotenzial derartiger Malware gerade durch

solche Total-Kapitulationen

allmählich unkontrollierbare Ausmaße an:

Verschlüsselungstrojaner Chimera droht mit

Veröffentlichung persönlicher Daten

Verschlüsselungstrojaner Chimera droht mit

Veröffentlichung persönlicher Daten

Wer sich die Ransomware Chimera

eingefangen hat und das Lösegeld nicht zahlt, muss damit rechnen,

dass die Erpresser etwa private Fotos veröffentlichen.

Lesen Sie HIER weiter

(Stand

06.11.2015)

Auch die

"Inkubationstechniken" haben offenbar kräftig

nachgelegt:

Datenschutz: Werbe-Tracker überwinden

Gerätegrenzen

Datenschutz: Werbe-Tracker überwinden

Gerätegrenzen

US-Datenschützer warnen vor einer Technik,

mit der die Werbeindustrie versucht, Nutzer-Profile über

Gerätegrenzen hinweg zu erstellen. Sie nutzt dazu hohe Töne,

die Menschen nicht hören, Apps auf Mobilgeräten aber erkennen

können. Die Datenschutzorganisation Center for Democracy and

Technology (CDT) warnt in den USA vor den Folgen von

geräteübergreifendem Nutzer-Tracking. Dabei wird Werbung im

Fernsehen oder im Internet mit hochfrequenten Tönen unterlegt,

die Menschen nicht wahrnehmen. Tablets, Smartphones und Geräte

in der Nähe können diese sogenannten Sound-Beacons aber

registrieren. Gelingt das, werden die Geräte einem

Benutzerprofil zugeordnet. Damit können Werbenetzwerke auf

breiter Front die Interessen des Nutzers auskundschaften und ihn

geräteübergreifend mit zielgerichteter Werbung berieseln.

Lesen Sie HIER weiter

(Stand 15.11.2015)

Steganografie: Wie Malware verdeckt kommuniziert

Steganografie: Wie Malware verdeckt kommuniziert

Anhand von einigen Praxisbeispielen zeigen

Sicherheitsforscher auf, wie sich Malware im Verborgenen mit

Command-and-Control-Servern austauscht. Malware-Entwickler machen

sich mittlerweile Steganografie zunutze und ihre Schad-Software

kommuniziert über verdeckte Kanäle. Infizierte Computer

tauschen so etwa über unverdächtigen Netzwerkverkehr,

wie etwa DNS, Informationen mit Command-and-Control-Servern aus.

Das erläuterten die Sicherheitsforscher Christian Dietrich und

Pierre-Mar Bureau in ihrem Vortrag auf der Black Hat Europe in Amsterdam.

Das Einbetten der Kommunikation in legitimen Netzwerkverkehr habe

für Kriminelle den Vorteil, dass automatisierte

Sicherheitsmechanismen nicht anspringen und der

Informationsaustausch nicht geblockt wird. Dietrich und Bureau

zufolge soll die verdeckte Kommunikation so gut funktionieren,

dass selbst wenn ein Analyst den Netzwerkverkehr begutachtet, die

Chance auf eine Entdeckung sehr gering ist.

Lesen

Sie HIER weiter

(Stand 18.11.2015)

BadBarcode: Rechner lassen sich per

Strichcode manipulieren

Mit geschickt formatierten Barcodes

können Angreifer auf an den Scanner angeschlossenen Rechnern

bösartige Befehle ausführen. Schließen lassen sich diese

Sicherheitslücken nur schwer. Sicherheitsforscher haben wieder

einmal Lücken in Barcode-Verarbeitungssystemen dokumentiert.

Sie entdeckten, dass man mit bestimmten Scannern angeschlossene

Systeme dazu bringen kann, Schadcode auszuführen – alleine

durch das Scannen eines oder mehrerer Barcodes. Den Angriff

nennen sie BadBarcode.

Lesen

Sie HIER weiter

(Stand 18.11.2015)

Dell-Rechner mit Hintertür zur Verschlüsselung von

Windows-Systemen Update (23. November

2015)

Dell-Rechner mit Hintertür zur Verschlüsselung von

Windows-Systemen Update (23. November

2015)

Mit einem eigenen Root-CA-Zertifikat

hebelt Dell offenbar die Verschlüsselung seiner Kunden aus. Denn

mit der kann sich jeder gültige Zertifikate ausstellen und damit

Dell-Anwender nicht nur belauschen sondern auch Systeme mit Schad-Software

infizieren. Ein Dell-Kunde entdeckte auf seinem neuen XPS-15-Laptop

von Dell eine angeblich vertrauenswürdige Zertifizierungsstelle

namens eDellRoot. Doch dieses Zertifikat ist alles andere als

vertrauenswürdig – im Gegenteil: Es gefährdet alle

verschlüsselten Verbindungen des Systems.

Lesen Sie HIER weiter

(Stand 23.11.2015)

WhatsApp-Abofalle über Anzeigennetzwerk

eingeschleust (23. November 2015)

Wenn beim Aufruf der Website einer

deutschen Tageszeitung der Hinweis "Warnung: Whatsapp läuft

heute ab!" erscheint, dann ist etwas faul. Unter

Vortäuschung falscher Tatsachen versucht aktuell eine

Anzeigenkampagne deutschsprachigen WhatsApp-Nutzern das Geld aus

der Tasche zu ziehen.....

.....Wer auf die gut gemachte Fake-Seite

hereinfällt und auf den Herunterladen-Button klickt, landet auf

dem Angebot eines niederländischen Abo-Dienstleisters. Dort geht

es plötzlich nur noch um "Die neuesten Hintergründe für

Whatsapp". Wer auf dieser Seite seine Handynummer eingibt,

schließt ein Abo für "Videos, Apps, Spiele, Klingeltöne

under Hintergrundbilder" ab, das die Mobilfunkrechnung

monatlich mit über 20 Euro belastet.....

Lesen Sie HIER weiter

(Stand 23.11.2015)

Avira

stuft Werbe-Lauscher Silverpush als Malware ein (24. November

2015)

Avira

stuft Werbe-Lauscher Silverpush als Malware ein (24. November

2015)

Der Anti-Viren-Dienstleister bemängelt,

dass mehrere Apps von den Nutzern unbemerkt die Technik einsetzen,

um herauszufinden, welche Werbung sie sehen. Auch die

Telefonnummer der Zuschauer wird übertragen...

...Auf dem Handy installierte Apps

analysieren ständig die Umgebungsgeräusche nach so genannten

Audio Beacons – für den Menschen unhörbare Signaturen, mit

denen Werbetreibende ihre Werbespots anreichern können...

Lesen Sie HIER weiter

(Stand 24.11.2015)

Auch Onlinebanking gerät mittlerweile

immer mehr in den Ruf einer unsicheren Verfahrenstechnik.

Sowohl die Cybercrimeszene als auch professionelle

Sicherheitsforscher finden immer neue (alte) Sicherheitslücken,

um das einst angeblich so "sichere Verfahren" radikal

zu diskreminieren:

Online-Banking: Neue Angriffe auf die mTAN

Betrüger haben wieder einmal eine Methode

gefunden, um Daten von Kunden beim Online-Banking abzugreifen und

das mTAN-System auszuhebeln.

Lesen Sie HIER weiter

(Stand 21.10.2015)

Forscher demontieren App-TANs der

Sparkasse

"Komfortabel, aber leider unsicher"

– so lässt sich das Ergebnis eines Forschungsprojekts zu

den von immer mehr Banken angebotetenen App-basierten TAN-Verfahren

zusammenfassen. Die Online-Banking-Apps der Sparkasse haben sie

bereits geknackt.

Lesen Sie HIER weiter

(Stand 23.10.2015)

Allerdings geht es offenbar auch ganz ohne

Hightech

oder größere Fachkenntnisse:

Kommandozeilen-Zugriff: Sicherheitslücke in

Geldautomaten der Sparkasse

Kommandozeilen-Zugriff: Sicherheitslücke in

Geldautomaten der Sparkasse

Geldautomaten der Firma Wincor Nixdorf

sind falsch konfiguriert und erlauben Bankkunden mit einem

einfachen Trick Zugriff auf eine Windows-Kommandozeile. Das

bietet Potential für allerlei Unfug.Wer Geldautomaten der

Sparkasse bei ihren regelmäßigen Software-Updates erwischt,

kann mit einem Trick in eine Windows-Kommandozeile gelangen und

auf dem Geldautomaten eigene Befehle ausführen. Den

Sicherheitsforschern, welche die Lücke entdeckten, gelang es auf

diesem Wege Nutzernamen und Passwörter aus dem internen Netzwerk

der Bank auszulesen. Neben Manipulationen am Geldautomaten selbst

ergibt sich so die Möglichkeit für einen Angriff auf das

Netzwerk der Bank. Betroffen sind Geldautomaten der Firma Wincor

Nixdorf, die nicht nur bei der Sparkasse im Einsatz sind.

Lesen Sie HIER weiter

(Stand 03.11.2015)

Trauriger

Rückschritt bei Kartenzahlungen:

Trauriger

Rückschritt bei Kartenzahlungen:

Bedauerlicherweise haben sich in letzter Zeit offenbar immer mehr

Supermärkte,

Fachmärkte und neuerdings auch Tankstellen einem Retrokurs zurück in

Richtung Unterschrift angeschlossen.

So zum Beispiel auch die STAR-Gruppe , die ihre

bisherige PIN-Praxis nunmehr leider

ausschliesslich auf Lastschriftverfahren umgestellt hat.

Das Problematische daran ist hier nicht nur die Tatsache, dass

die zu unterschreibenden Formulare nach erfolgter Unterschrift - ohne Doppel

für den Kunden - ausschließlich beim Unternehmen

verbleiben, sondern diese im laufenden Text auch noch derart

üppig und unübersichtlich gestaltet wurden, dass es im

üblichen Zeitrahmen an der Kasse geradezu unmöglich ist, die

einzelnen Passagen sicher voneinander zu unterscheiden und

datenschutztrechtlich Bedenkliches gegebenenfalls zu streichen.

Das Feld für die Unterschrift befindet sich dann natürlich auch